4Pda micro g: microG 0.2.24.220220 — Скачать для Android APK бесплатно

Содержание

Как я избавлялся от Google на Android / Хабр

Недавно на работе получил задачу от руководителя: сделай так чтобы телефон android не сливал данные гуглу. Можете представить мой восторг (и предвкушение) ибо спустя 2 недели тестов я вполне уже чувствовал себя человеком который прошивает телефоны на радиорынке (ничего личного, просто не мой профиль). Прочел отличную статью и понабравшись опыта решил немного дополнить. Статья кстати отличная, рекомендую к прочтению.

Давайте рассмотрим несколько альтернативных операционных систем якобы без сервисов гугла, и выясним действительно ли они не общаются с гуглом. Подготовился я к слову основательно, для тестов даже приобрел девайс «pixel 3», так как GrapheneOS работает только с устройствами от google.

- GrapheneOS

- LineageOS

Хотел протестировать еще:

- /e/ Но к сожалению моего девайса не было в списке

- PostmarketOS Та же проблема

- PinePhone Было желание приобрести тестовый девайс.

Но после обзора на youtube, желание пропало, так как он очень тормозит, и сложно его представить в роли смартфона для повседневного пользования.

Но после обзора на youtube, желание пропало, так как он очень тормозит, и сложно его представить в роли смартфона для повседневного пользования.

GrapheneOS

На первый взгляд система позиционирует себя как максимально безопасная и анонимная. Есть пару нюансов которые мне не понравились:

- Нет доступа к root

- Отстукивание на серверы Google:

- HTTPS: https://www.google.com/generate_204

- HTTP: http://connectivitycheck.gstatic.com/generate_204

- HTTP fallback: http://www.google.com/gen_204

- HTTP other fallback: http://play.googleapis.com/generate_204

Ничего необычного, этот сервис называется Captive portal используется для андроид с 4 версии. При наличии root можно выбрать другие независимые сервера или на крайняк поднять свой. Но такой возможности нет и приходится довольствоваться услугами google. Также разработчик утверждает что использование других серверов в качестве альтернативы нежелательно, по причине того что телефон будет более узнаваем в толпе, но говорит, что такая функция находится в разработке (правда имеет маленький приоритет)

LineageOS

LineageOS является более популярной операционной системой. Но к ней тоже очень много вопросов. Абсолютно чистая система умудряется стучать гуглу в особо крупных количествах. Вот данные которые я снял со своего маршрутизатора, и сделал небольшую табличку. Маршрутизатор снифил трафик с телефона 3 дня, повторюсь, что телефон я откатил до заводских настоек и ничего не устанавливал и никуда не логинился.

Но к ней тоже очень много вопросов. Абсолютно чистая система умудряется стучать гуглу в особо крупных количествах. Вот данные которые я снял со своего маршрутизатора, и сделал небольшую табличку. Маршрутизатор снифил трафик с телефона 3 дня, повторюсь, что телефон я откатил до заводских настоек и ничего не устанавливал и никуда не логинился.

Существует несколько способов ограничить доступ телефона к google:

- Использование firewall. В моем случае я использовал afwall+, его можно скачать в магазине f-droid или же в aurora store, который можно скачать там же

- Второй способ, менее радикальный и более трудоемкий. Он заключается в подмене сервисов. Настройка на службах альтернатив google.

Каждый способ требует root права. Описывать как их получить не буду, так как есть огромное количество статей на эту тему, и в зависимости от модели телефона инструкция может меняться. Я использовал magisk

Использование firewall

Ну с этим, думаю, понятно. Блокируем все, и разблокируем по мере необходимости (для AFwall+ понадобятся root права). В android 10 добавили модуль Network Stack Permission Config module. Если заблочить данный модуль то система будет говорить что у данной сети нет доступа к интернету.

Блокируем все, и разблокируем по мере необходимости (для AFwall+ понадобятся root права). В android 10 добавили модуль Network Stack Permission Config module. Если заблочить данный модуль то система будет говорить что у данной сети нет доступа к интернету.

Тем не менее интернет будет работать в обычном режиме. Так как у меня гугловый девайс Pixel 3, то были подозрения что устройство общается с google на hardware уровне. Но они развеялись после того как заблокировал все и снял дамп с роутера. Результаты показали что за двое суток устройство дальше внутренней сети не ушло.

Подмена сервисов

Необходимо настроить следующие сервисы:

- DNS

- Captive Portals

- WebView

- Hostfile

DNS

По дефолту LineageOS использует гугловые dns 8.8.8.8, было бы не плохо заменить их на cloudflare 1.1.1.1. Идеальным решением будет использовать vpn и завернуть туда весь трафик, в противном случае для каждой wifi сети надо будет вбивать руками кастомные dns. Альтернативой является установка приблуды через magisk «CloudflareDNS4Magisk», или какой-либо другой с магазина, но там на свой страх и риск. Как по мне лучше с гугловыми dns, чем непонятным магазинным софтом.

Альтернативой является установка приблуды через magisk «CloudflareDNS4Magisk», или какой-либо другой с магазина, но там на свой страх и риск. Как по мне лучше с гугловыми dns, чем непонятным магазинным софтом.

Captive Portals

Captive portal — сетевой сервис, требующий от подключившегося к сети пользователя выполнить некоторые действия для получения доступа в Интернет. Обычно используется для взимания платы, аутентификации абонента либо показа рекламы. Настроим его что-бы он стучался не на google.

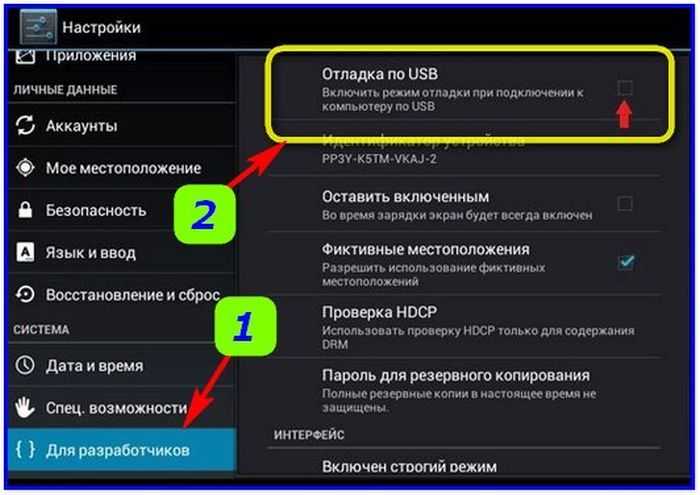

Дальнейшая инструкция подразумевает то, что вы уже получили root через magisk

Присоединяем телефон по USB, запускаем терминал (linux;macos) и заходим в shell, ./adb shell, и переходим в режим админа su. Может отбить: permission denied, в этом случае заходим в magisk и даем shell рута.

Далее вводим следующие команды. Я выбрал заменить google на магазин f-droid

settings put global captive_portal_mode 0 settings put global captive_portal_detection_enabled 0 settings put global wifi_watchdog_on 0 settings put global wifi_watchdog_background_check_enabled 0 settings put global captive_portal_server f-droid.org settings put global captive_portal_https_server "https://f-droid.org" settings put global captive_portal_http_server "http://f-droid.org" settings put global captive_portal_fallback_url "http://f-droid.org" settings put global captive_portal_other_fallback_urls "http://f-droid.org"

Вы также можете выбрать другой сервер. Ниже будет предоставлено несколько альтернатив, либо же вы можете поднять свой собственный

http://captiveportal.kuketz.de http://elementary.io/generate_204 http://httpstat.us/204

WebView

Советую заменить браузер на «duck go browser» который можно найти на aurora store

Hosts

Желательно заблокировать следующие сайты в файле hosts. Так как мы блокируем google нужно выбрать другой поисковик, предлагаю этот.

google.com/gen_204 accounts.google.com:443 connectivitycheck.gstatic.com/generate_204 google.com:443 s3.amazonaws.com:433 collector-hpn.ghostery.net:443 cmp-cdn.ghostery.com:443 api.ghostery.net:443 cdn.ghostery.net:433 updates.signal.org:433 googleads.g.doubleclick.net:433 fonts.googleapis.com:433 api.cleanapk.org:433 clientservices.googleapis.com:443 ssl.google-analytics.com:443 bahn.de:443 deutschebahn.sc.omtrdc.net:443 assets.adobedtm.com:443 cdn.optimizely.com:443 settings.crashlytics:443 firebaseremoteconfig.googleapis.com:433 graph.facebook.com:433 http://xtrapath2.izatcloud.net/xtra3grcej.bin http://xtrapath3.izatcloud.net/xtra3grcej.bin http://xtrapath4.izatcloud.net/xtra3grcej.bin

Выводы:

Огромное количество информации сливается даже при кастомных прошивках которые, позиционируют себя как свободные от google. А по факту когда снимаешь дамп трафика то мягко говоря удивляешься.

P.S.

Если вы выберете второй способ, то все-равно не пренебрегайте использованием firewall, я неделю проверял данные с роутера, пробовал разные варианты (что будет если заблокировать эту службу, а что если эту). Оказалось что это самый надежный способ. Как и любая настройка firewall, блокируем все, разблокируем по надобности.

P.P.S.

Изучал вопрос приватности и решил поделится с Хабром, так как Хабр часто делится со мной. Может кому-то это будет полезно. Спасибо если дочитали до конца.

XLoader Android-шпионское ПО и банковский троянец, распространяемый через спуфинг DNS

С начала марта мы фиксируем новую волну сетевых атак, которые на данный момент нацелены на Японию, Корею, Китай, Тайвань и Гонконг. Атаки используют отравление кеша системы доменных имен (DNS)/подмену DNS, возможно, с помощью методов нарушения, таких как атаки методом грубой силы или словаря, для распространения и установки вредоносных приложений для Android. Trend Micro определяет их как ANDROIDOS_XLOADER.HRX.

Эти вредоносные программы выдают себя за законные приложения Facebook или Chrome. Они распространяются с зараженных DNS-доменов, которые отправляют уведомление на ничего не подозревающее устройство жертвы. Вредоносные приложения могут красть личные и финансовые данные и устанавливать дополнительные приложения. XLoader также может захватывать зараженное устройство (например, отправлять SMS-сообщения) и использовать механизмы самозащиты/постоянства с помощью прав администратора устройства.

XLoader также может захватывать зараженное устройство (например, отправлять SMS-сообщения) и использовать механизмы самозащиты/постоянства с помощью прав администратора устройства.

Рисунок 1. Скриншот поддельных приложений Facebook и Chrome (выделено) Рисунок 2. Цепочка заражения XLoader

Цепочка заражения

Как и в наших предыдущих отчетах в конце марта, цепочка атак включает перенаправление интернет-трафика на указанные злоумышленником домены путем компрометации и перезаписи настроек DNS маршрутизатора. Поддельное оповещение уведомит пользователя и побудит его получить доступ к вредоносному домену и загрузить XLoader.

Рисунок 3. Скриншот поддельного уведомления на поддельном/отраженном домене

Технический анализ

XLoader сначала загружает зашифрованную полезную нагрузку из Assets/db as test.dex , чтобы удалить необходимые модули, а затем запросить права администратора устройства. Получив разрешение, он скрывает свой значок из списка приложений запуска, а затем запускает службу, которая продолжает работать в фоновом режиме. Фоновая служба использует метод отражения (функция, которая позволяет проверять и изменять внутренние свойства программ на основе Java) для вызова метода com.Loader.start в полезной нагрузке.

Фоновая служба использует метод отражения (функция, которая позволяет проверять и изменять внутренние свойства программ на основе Java) для вызова метода com.Loader.start в полезной нагрузке.

Рисунок 4. Фрагмент кода, показывающий основной вредоносный модуль, вызываемый методом отражения

Мониторинг широковещательных событий

XLoader динамически регистрирует множество широковещательных приемников в полезной нагрузке (для мониторинга широковещательных событий, передаваемых между системой и приложениями). Регистрация широковещательных приемников позволяет XLoader запускать свои вредоносные программы. Вот список широковещательных действий:

- android.provider.Telephony.SMS_RECEIVED

- android.net.conn.CONNECTIVITY_CHANGE

- android.intent.action.BATTERY_CHANGED

- android.intent.action.USER_PRESENT

- android.intent.action.PHONE_STATE

- android.net.wifi.SCAN_RESULTS

- android.intent.

action.PACKAGE_ADDED

action.PACKAGE_ADDED - android.intent.action.PACKAGE_REMOVED

- android.intent.action.SCREEN_OFF

- android.intent.action.SCREEN_ON

- android.media.RINGER_MODE_CHANGED

- android.sms.msg.action.SMS_SEND

- android.sms.msg.action.SMS_DELIVERED

Создание веб-сервера для фишинга

XLoader создает временный веб-сервер для приема широковещательных событий. Он также может создать простой HTTP-сервер на зараженном устройстве, чтобы обмануть жертв. Он показывает фишинговую веб-страницу всякий раз, когда уязвимое устройство получает широковещательное событие (например, если установлен новый пакет или если экран устройства включен) для кражи личных данных, например, данных, введенных для банковских приложений. Фишинговая страница переведена на корейский, японский, китайский и английский языки, которые жестко закодированы в полезной нагрузке. Он будет отображаться для пользователей по-разному в зависимости от языка, установленного на устройстве.

Рисунок 5. Скриншот фишинговой страницы (на японском языке)

XLoader как шпионское и банковское троянское ПО

XLoader также может собирать информацию об использовании приложений, установленных на устройстве. Его возможности по краже данных включают сбор SMS-сообщений после получения события широковещательной рассылки, связанного с SMS, и скрытую запись телефонных звонков. XLoader также может захватывать учетные записи, связанные с финансовыми или игровыми приложениями, установленными на уязвимом устройстве.

Рисунок 6. Фрагмент кода, показывающий, как XLoader записывает телефонные звонки

XLoader также может запускать другие указанные злоумышленником пакеты. Возможный сценарий атаки включает замену законных приложений переупакованными или вредоносными версиями. Отслеживая широковещательное событие установки пакета, XLoader может запускать свои пакеты. Это позволяет ему запускать вредоносные приложения без ведома и явного согласия пользователя.

Мы провели обратный инжиниринг XLoader и обнаружили, что он нацелен на южнокорейские банки и компании-разработчики игр. XLoader также не позволяет жертвам получить доступ к настройкам устройства или использовать известное в стране антивирусное (AV) приложение.

XLoader также может загружать несколько вредоносных модулей для получения и выполнения команд со своего удаленного сервера управления и контроля (C&C), как показано ниже:

модули и их функции:

- sendSms — отправить SMS/MMS на указанный адрес

- setWifi — включить или отключить Wi-Fi соединение

- gcont — собрать все контакты устройства

- блокировка — в настоящее время просто статус блокировки ввода в файле настроек ( pref ), но может использоваться как программа-вымогатель для блокировки экрана

- bc — собрать все контакты с Android устройства и SIM карты

- setForward — на данный момент не реализовано, но может использоваться для захвата зараженного устройства

- getForward — в настоящее время не реализовано, но может использоваться для захвата зараженного устройства

- hasPkg — проверить устройство, установлено ли указанное приложение

- setRingerMode — установить режим звонка устройства

- setRecEnable — установить беззвучный режим звонка устройства

- reqState — получить подробный статус соединения с телефоном, который включает в себя активированную сеть и Wi-Fi (с паролем или без него)

- showHome — заставить устройство вернуться на домашний экран

- getnpki : получить файлы/контент из папки с именем NPKI (содержит сертификаты, связанные с финансовыми транзакциями)

- http — доступ к указанной сети с помощью HttpURLConnection

- onRecordAction — имитировать сигнал набора номера

- call — позвонить на указанный номер

- get_apps — получить все приложения, установленные на устройстве

- show_fs_float_window — показывать полноэкранное окно для фишинга

Следует отметить, что XLoader злоупотребляет протоколом WebSocket (поддерживается во многих браузерах и веб-приложениях) через ws(WebSockets) или wss(WebSockets через SSL/TLS) для связи с его C&C-серверами. URL-адреса, используемые как часть C&C XLoader, скрыты на трех веб-страницах, а C&C-сервер, к которому подключается XLoader, различается в зависимости от региона.

URL-адреса, используемые как часть C&C XLoader, скрыты на трех веб-страницах, а C&C-сервер, к которому подключается XLoader, различается в зависимости от региона.

Злоупотребление протоколом WebSocket обеспечивает XLoader постоянное соединение между клиентами и серверами, по которому данные могут передаваться в любое время. XLoader использует MessagePack (формат обмена данными), чтобы упаковать украденные данные и передать их через протокол WebSocket для более быстрой и эффективной передачи.

Рисунок 8. Снимок экрана, показывающий одну из веб-страниц со скрытым URL-адресом, связанным с C&C

Рисунок 9. Фрагмент кода, показывающий, как XLoader анализирует URL-адрес C&C

Меры по снижению риска мобильное соединение для передачи данных. Тем не менее, пользователи должны соблюдать надлежащую гигиену безопасности, чтобы смягчить угрозы, которые могут использовать бреши в безопасности домашнего или бизнес-маршрутизатора. Например, используйте более надежные учетные данные, чтобы сделать их менее уязвимыми для несанкционированного доступа. Регулярно обновляйте и исправьте программное и микропрограммное обеспечение маршрутизатора, чтобы предотвратить эксплойты, и включите его встроенный брандмауэр.

Регулярно обновляйте и исправьте программное и микропрограммное обеспечение маршрутизатора, чтобы предотвратить эксплойты, и включите его встроенный брандмауэр.

Для системных администраторов и специалистов по информационной безопасности настройка маршрутизатора на более устойчивую к атакам, таким как отравление кэша DNS, может помочь смягчить аналогичные угрозы. Обычные пользователи могут сделать то же самое, проверив настройки DNS маршрутизатора, если они были изменены. Даже такие угрозы, как отравление кеша DNS, используют социальную инженерию, поэтому пользователям также следует быть более осторожными в отношении подозрительных или неизвестных сообщений, которые имеют явные признаки вредоносного ПО.

Мы сотрудничали с Google, и они гарантируют, что Google Play Protect активно перехватывает приложения такого рода. Экземпляры этих приложений не были найдены в Google Play.

Trend Micro Solutions

Trend Micro™ Mobile Security блокирует вредоносные приложения, которые могут использовать эту уязвимость. Конечные пользователи и предприятия также могут воспользоваться его многоуровневыми возможностями безопасности, которые защищают данные и конфиденциальность устройства, а также защищают их от программ-вымогателей, мошеннических веб-сайтов и кражи личных данных.

Конечные пользователи и предприятия также могут воспользоваться его многоуровневыми возможностями безопасности, которые защищают данные и конфиденциальность устройства, а также защищают их от программ-вымогателей, мошеннических веб-сайтов и кражи личных данных.

Для организаций Trend Micro™ Mobile Security for Enterprise обеспечивает управление устройствами, соответствием требованиям и приложениями, защиту данных и подготовку конфигурации. Он также защищает устройства от атак с использованием уязвимостей, предотвращает несанкционированный доступ к приложениям, обнаруживает и блокирует вредоносное ПО и доступ к мошенническим веб-сайтам.

Служба репутации мобильных приложений (MARS) от Trend Micro охватывает угрозы для Android с использованием передовых технологий песочницы и машинного обучения. Он может защитить пользователей от вредоносных программ, эксплойтов нулевого дня и известных эксплойтов, утечек конфиденциальности и уязвимостей приложений.

Индикаторы компрометации

Хэши, обнаруженные как ANDROIDOS_XLOADER. HRX (SHA-256):

HRX (SHA-256):

| 3 Хэш 3 | Упаковка | Этикетка |

| 0F49416B6BCB6E755D 999255FABB4C77C5EA 7DEDEB7E6CDB0925C 4F23C1FB00E | fddf.tre.hjgdsgkh | Хром |

| 958135E163E0518F24F BD1AF6EF18C30E30C1 A4DFB383FF47D111930 55D4CDCE | fghdf.rtghj.hjkh | Хром |

| К65318АА58К9091Б938 948Б62К4Б5Д6Э472376 97Д8Д2Ф96863Ф99ЭФ17 7Б6818Д | ghd.et.hds | Хром |

| 62312475CF0EC1ED66F A29938C30D029BA2F02 BCD6B6ED5AC6C0E5DB E3626BF6 | gfhd.rewq.cvxbdf | Хром |

| 17Д1415176121АФФ8К0020 К3А094Б3Д72Ф9802Ф5145 К80ЭБКА47ДКФЭ10КК21Ф6 | gfdg.qwe.gsdg | Фейсбук |

| 1849E8DFD9D1C03DBE6C 1464F9B05492012A6C14A0 A5B63FEB938F1C8B70309B | jfgh.rtw.ghm | Фейсбук |

| АК0К7Ф59859Б5ДК3АКБК3 БАКА6А6Б0ФД6ЭКД05375 Д06995Д7Э28Д3Ф6КБ36322А | gwer. dfdf.cxv dfdf.cxv | Фейсбук |

| Б623ДА28673А1934БД61ДЭ А94А88К37Э5ФБЕ9999ЭД3 Д6БА311176Д65Ф64К4А4Д | ertt.fgh.nfg | Фейсбук |

| 4232B36C2B306A47B6C67D 5D949349024F57CDBC4516 3A2CA7B7DEE304229C2B | gfdg.qwe.gsdg | Фейсбук |

| Б8ФБ1857881Ф20Э8Э3223Э 390Э13Э6ДД97Д47КАББ81 870Д51421К04631Д63ФК1 | ertt.fgh.nfg | Фейсбук |

| АА183ФДА57ФДЭ0137АБ931 Ф3729215956Е6Ф9ЕЕ158Д90 ЭД82151948Ф70ДБ841Б | dfg67.as44f.cvx87df | Фейсбук |

| Б125ЕА78ФБ390950893Д14 6А51Ф513440314БЭ7648207 Б59Э5Д0А1752740Ф273 | jfgh.rtw.ghm | Фейсбук |

| 6690FBA689E5AE957E0D01 565BA8F849E0F6AA214F2F 93535D1A7C9C75030BD3 | ertt.fgh.nfg | Фейсбук |

| Э690К05Ф2АБ668А661КД21 9Э324291819Д5Ф5646775К2 А17Ф3Б3А03Э79332А04 | tryrt.sdf.bfd | Фейсбук |

| 4E32493E6C87B0E2EF3E6A E32F5C32D75AE36C92524A 185EABC88FEA3C7938C8 | fddf. tre.hjgdsgkh tre.hjgdsgkh | Фейсбук |

| 82D7A496091BD8B0435359 BAFC9E7C923CF09BE58D3 ECC9C477E29E541811582 | trghj.asdf.cvxebdf | Фейсбук |

| Э1ФБ10Б714420Ф23Ф1ББ09Б 6К4К55Б674Б6ЭФД93685ЭЭ 7Д1Д4574К7ФА8Б39А94 | trghj.asdf.cvxebdf | Фейсбук |

| CC2617D7D6B83BAF7 843DB6969151363000678E8 DA599EDBF6CF23CB827 | jfgh.rtw.ghm | Фейсбук |

| 3698DF22E8A4656FC53BD2 BDE2DA74DD9DA 481 29347D5D3E6F976FABA6C | trghj.asdf.cvxebdf | Фейсбук |

| 065E266016A15BB639C31D 49511DBCD0ADC83261D03 C6652DFBFCAB611B9DB53 | trghj.asdf.cvxebdf | Фейсбук |

| 6F20F227F79DEBFDAE322 33B59F4DC15C7FAF05036B 21E8CD46B24EBC52F0BF8 | gfdg.qwe.gsdg | Фейсбук |

| А4031768А9Ф1АЭБ227389Э ДД99140303420Ф3А45Ф0К1 36Д3863К703К685КДЕФ1 | tryrt.sdf.bfd | Фейсбук |

| 7E49B7C6ED359B4E910E8D 4D2C9436D99CDEB7F9AF 2E2F1082D0CA45D469566 | jfgh. rtw.ghm rtw.ghm | Фейсбук |

Руководство по установке CalyxOS — конфиденциальные телефоны Android — GrapheneOS или CalyxOS

Руководство по установке CalyxOS

Это подробное и простое в использовании руководство по настройке CalyxOS для обеспечения максимальной конфиденциальности. Воспользуйтесь приведенными ниже инструкциями или посмотрите видео. В этом руководстве предполагается, что у вас есть свежая установка CalyxOS или у вас есть сброс настроек телефона , на котором установлена CalyxOS.

Воспроизвести видео

1. Начальная загрузка

Чтобы настроить CalyxOS с помощью этого руководства, сначала включите телефон и просмотрите экраны настройки, в том числе:

- Язык : установка рабочего языка

- Время и дата : установка часового пояса, даты и времени

- Wi-Fi Сотовая связь : подключение к доступной сети Wi-Fi 9029 : Если у вас нет доступа к Wi-Fi, решите, хотите ли вы использовать сотовые данные в процессе настройки.

В зависимости от вашего плана и количества приложений, которые вы решите установить, может взиматься плата.

В зависимости от вашего плана и количества приложений, которые вы решите установить, может взиматься плата. - Доступ к местоположению : Решите, хотите ли вы, чтобы приложения получали доступ к местоположению. Вы всегда можете изменить права доступа в настройках телефона после его настройки.

- Защитите свой телефон : Решите, какой уровень безопасности вы хотите использовать для разблокировки устройства. Отпечаток пальца (если он есть в вашей модели), PIN-код, пароль или графический ключ. Настоятельно рекомендуется настроить хотя бы одну из этих функций безопасности, чтобы предотвратить несанкционированный доступ к вашему телефону.

- MicroG : Решите, хотите ли вы иметь microG в своей настройке CalyxOS. Это сервис, который повторяет многие из основных функций сервисов Google Play, позволяя большему количеству приложений работать на вашем телефоне, сводя к абсолютному минимуму сбор данных и обмен ими с Google.

MicroG — это наиболее прагматичный баланс между конфиденциальностью, выбором приложений и функциональностью.

MicroG — это наиболее прагматичный баланс между конфиденциальностью, выбором приложений и функциональностью. - Установка рекомендуемых приложений : Решите, какие приложения вы хотите установить в процессе установки. Рекомендуется установить как минимум Aurora Store , чтобы вы могли легко загружать приложения, которые вы найдете в магазине Google Play. Если вам нужен безопасный зашифрованный мессенджер, который может заменить ваше приложение для отправки SMS-сообщений, установите Signal . Обратите внимание, что только сообщения между пользователями Signal будут зашифрованы, ваши SMS-сообщения пользователям, не являющимся пользователями Signal, не будут зашифрованы.

2. Настройка CalyxOS с MicroG

Если вы установили MicroG из предыдущего раздела, измените настройки CalyxOS в соответствии с вашими предпочтениями в отношении конфиденциальности и функциональности.

- Перейдите в Настройки Android в App Drawer и выберите MicroG

- Выберите Self Check и убедитесь, что все флажки отмечены галочками.

- Решите, хотите ли вы войти в учетную запись Google. Если да, то выберите Учетная запись и войдите в систему, используя свои учетные данные. Чтобы обеспечить максимальную конфиденциальность, рекомендуется не входить в систему, если вы не хотите устанавливать Google или сторонние приложения, для которых требуется учетная запись Google. Даже в этом случае вход в систему не требуется, если вы не хотите получить доступ к чему-то, сохраненному в облаке Google, подключенному к приложению и вашей учетной записи. Например, файлы на вашем Google Диске, персонализированные карты в Google Картах и т. д.

- Некоторые приложения используют push-уведомления, в основном это такие приложения, как электронная почта, мессенджеры, социальные сети и календари. У MicroG должно быть Регистрация устройства Google и Облачный обмен сообщениями включены. Рекомендуется оставить его без изменений для максимальной функциональности вашего устройства.

Это, конечно, если вы не ограничиваете себя приложениями, которые не получают push-уведомления, подобные тем, которые можно найти на странице списка альтернативных приложений, ориентированных на конфиденциальность Atsanik .

Это, конечно, если вы не ограничиваете себя приложениями, которые не получают push-уведомления, подобные тем, которые можно найти на странице списка альтернативных приложений, ориентированных на конфиденциальность Atsanik . - Включите Google Safety Net , если вы хотите установить приложения, которые используются для банковских операций, покупок и финансовых транзакций, например Paypal или Amazon. Вам нужно будет убедиться, что каждое приложение будет работать правильно, потому что даже при включенной сети безопасности Google некоторые из них могут не работать.

- Выберите Модули определения местоположения и убедитесь, что включен хотя бы один модуль сетевого геолокации и один модуль поиска адреса . Модули по умолчанию работают нормально и обеспечивают высокий уровень конфиденциальности. Если вы хотите установить дополнительные модули, вы можете узнать больше на веб-сайте microG Unified Network Location Provider .

Затем найдите и установите их с помощью приложения F-Droid на своем устройстве. После установки дополнительных модулей вам нужно будет включить их в MicroG, перейдя на Ящик приложений -> MicroG -> Модули местоположения .

Затем найдите и установите их с помощью приложения F-Droid на своем устройстве. После установки дополнительных модулей вам нужно будет включить их в MicroG, перейдя на Ящик приложений -> MicroG -> Модули местоположения . - Наконец, решите, хотите ли вы установить приложение для отслеживания контактов Covid-19 на свой телефон. Большинству требуется Уведомления об экспозиции , чтобы они были включены в MicroG, но вы всегда можете сначала протестировать приложение, чтобы увидеть, работает ли оно без него.

3. Настройка CalyxOS с приложениями от F-Droid и Aurora Store

Если вы не знакомы с этими двумя приложениями, у Atsanik есть очень подробное руководство по Как настроить и использовать F-Droid и Aurora Store .

- Найдите и составьте список приложений, которые вы хотели бы установить на свой телефон.

- Прочтите страницу Atsanik, посвященную альтернативам приложений, ориентированным на конфиденциальность, и определите, соответствуют ли какие-либо из них вашим потребностям, или используйте приложение F-Droid для поиска приложений.

Приложения от F-Droid являются бесплатными и с открытым исходным кодом, имеют минимальные разрешения и не имеют встроенных средств отслеживания приложений, что обеспечивает высокий уровень конфиденциальности.

Приложения от F-Droid являются бесплатными и с открытым исходным кодом, имеют минимальные разрешения и не имеют встроенных средств отслеживания приложений, что обеспечивает высокий уровень конфиденциальности. - Если вам нужны приложения из Google Play Store, используйте Aurora Магазин , чтобы загрузить их. Прежде чем сделать это, перейдите на веб-сайт Exodus Privacy и используйте их инструмент поиска , чтобы найти имя каждого приложения и определить количество и тип средств отслеживания данных и разрешений, которые есть у этого приложения. Exodus также сообщит вам, считаются ли они опасными. Если вы точно не знаете, что такое трекеры и что они делают, Exodus Privacy предоставляет понятную информацию о трекерах , а также о разрешениях .

- Если во время исследования вы обнаружите, что у приложения слишком много трекеров или разрешений, поищите альтернативы в F-Droid или Aurora Store .

Вы также можете заблокировать доступ приложения к Интернету в брандмауэре Datura, чтобы предотвратить отслеживание и обмен данными, но это будет работать только в том случае, если приложению не требуется доступ к Интернету в качестве основной функции. Например, приложение для потоковой передачи видео или аудио.

Вы также можете заблокировать доступ приложения к Интернету в брандмауэре Datura, чтобы предотвратить отслеживание и обмен данными, но это будет работать только в том случае, если приложению не требуется доступ к Интернету в качестве основной функции. Например, приложение для потоковой передачи видео или аудио.

4. Настройка параметров в брандмауэре Datura

В процессе установки CalyxOS вы можете использовать брандмауэр Datura для управления фоном, Wi-Fi, мобильными данными и принудительного доступа к приложению через службу VPN, установленную на вашем устройстве. Блокировка доступа приложений к Интернету также заблокирует отправку данных, собранных с помощью трекеров и кодирования в приложении, крупным технологическим компаниям и третьим лицам. Некоторым приложениям для правильной работы требуется доступ в Интернет, поэтому, если вы хотите избежать отслеживания и обмена данными, воспользуйтесь рекомендациями из предыдущего раздела.

- Перейдите в ящик приложений и выберите Брандмауэр Datura

- Блокировать фоновый доступ к сети для приложений, которые не требуют уведомлений.

По сути, это все, что угодно, кроме мессенджера, электронной почты, социальных сетей или календаря, но ваши предпочтения могут отличаться.

По сути, это все, что угодно, кроме мессенджера, электронной почты, социальных сетей или календаря, но ваши предпочтения могут отличаться. - Блокировать доступ к Wi-Fi и мобильным данным, если в этом нет необходимости для некоторых основных функций. Например, календари, электронная почта, приложения для обмена сообщениями, приложения для потоковой передачи видео и музыки и т. д. Также некоторым приложениям требуется доступ для загрузки контента, например приложениям для подкастов, карт и навигации, интернет-браузерам, облачному хранилищу, а также некоторым приложениям для создания заметок с онлайн-синхронизацией и т. д.

- Многие из вас хотят, чтобы некоторые приложения получали доступ к сети через VPN, поэтому переключите соответствующие настройки в брандмауэре Datura и убедитесь, что приложение VPN установлено и настроено на вашем устройстве.

- Возможно, вам потребуется протестировать и настроить каждое приложение в соответствии с вашими конкретными требованиями.

5. Установите службу VPN

Служба VPN шифрует сетевой трафик между вашим устройством и провайдером VPN. VPN помогают скрыть информацию от вашего интернет-провайдера, который может заблокировать вас на определенных сайтах или даже продать данные вашей истории посещенных страниц.

- Доступно множество бесплатных и платных услуг. Среди бесплатных сервисов Calyx , RiseUp и Proton — хороший выбор для среднего пользователя. Каждое из этих приложений VPN можно загрузить с F-Droid .

- Как минимум убедитесь, что вы используете VPN при подключении к любой общедоступной (например, кафе, библиотеке или аэропорту) или общей сети Wi-Fi (например, рабочей сети).

- Вы можете использовать VPN постоянно, и обычно вы можете настроить это в настройках конкретного приложения VPN. Это может замедлить сетевой трафик или ускорить разрядку аккумулятора.

6. Установка частной службы DNS

DNS можно считать телефонной книгой Интернета. Это позволяет вам вводить удобное для человека имя веб-сайта, такое как atsanik.com, вместо того, чтобы вводить удобный для компьютера IP-адрес, например 192.128.7.9, в веб-браузере.

Служба DNS преобразует удобную для человека версию адреса в удобную для компьютера числовую версию. Ваш сетевой провайдер обычно предоставляет службу DNS и в некоторых юрисдикциях может продавать вашу историю просмотров третьим лицам.

- В App Drawer выберите Настройки Android -> Сеть и Интернет -> Advanced -> Private DNS

- CalxOS предлагает выбор использования

Cloud3fare ваши данные. Вы также можете ввести альтернативный частный DNS , указав имя хоста провайдера. Список частных и бесплатных служб DNS на нашей странице частных поставщиков DNS .

7. Управление разрешениями приложения

Многие приложения запрашивают значительное количество разрешений, включая доступ к датчикам, таким как микрофон, ваше местоположение, камера, датчики тела и информация, такая как ваши контакты, сообщения, журналы вызовов и файлы. Часть собранной информации может быть передана Big Tech и другим третьим сторонам через трекеры или кодирование в приложении.

Диспетчер разрешений Android классифицирует разрешения по 13 различным категориям. Всего в этих категориях 57 отдельных разрешений. По сути, они скрыты, если вы не исследуете каждое приложение по отдельности. Один из способов сделать это — Веб-сайт Exodus Privacy , где вы можете найти приложение и определить, какие из 57 разрешений оно запрашивает.

К сожалению, Exodus Privacy только перечисляет разрешения и дает некоторые общие рекомендации, если это может быть опасно. Чтобы найти полное описание, скопируйте название разрешения из Exodus Privacy, а затем найдите его на нашей странице разрешений Android .

Но после обзора на youtube, желание пропало, так как он очень тормозит, и сложно его представить в роли смартфона для повседневного пользования.

Но после обзора на youtube, желание пропало, так как он очень тормозит, и сложно его представить в роли смартфона для повседневного пользования. org

settings put global captive_portal_https_server "https://f-droid.org"

settings put global captive_portal_http_server "http://f-droid.org"

settings put global captive_portal_fallback_url "http://f-droid.org"

settings put global captive_portal_other_fallback_urls "http://f-droid.org"

org

settings put global captive_portal_https_server "https://f-droid.org"

settings put global captive_portal_http_server "http://f-droid.org"

settings put global captive_portal_fallback_url "http://f-droid.org"

settings put global captive_portal_other_fallback_urls "http://f-droid.org"

ghostery.net:433

updates.signal.org:433

googleads.g.doubleclick.net:433

fonts.googleapis.com:433

api.cleanapk.org:433

clientservices.googleapis.com:443

ssl.google-analytics.com:443

bahn.de:443

deutschebahn.sc.omtrdc.net:443

assets.adobedtm.com:443

cdn.optimizely.com:443

settings.crashlytics:443

firebaseremoteconfig.googleapis.com:433

graph.facebook.com:433

http://xtrapath2.izatcloud.net/xtra3grcej.bin

http://xtrapath3.izatcloud.net/xtra3grcej.bin

http://xtrapath4.izatcloud.net/xtra3grcej.bin

ghostery.net:433

updates.signal.org:433

googleads.g.doubleclick.net:433

fonts.googleapis.com:433

api.cleanapk.org:433

clientservices.googleapis.com:443

ssl.google-analytics.com:443

bahn.de:443

deutschebahn.sc.omtrdc.net:443

assets.adobedtm.com:443

cdn.optimizely.com:443

settings.crashlytics:443

firebaseremoteconfig.googleapis.com:433

graph.facebook.com:433

http://xtrapath2.izatcloud.net/xtra3grcej.bin

http://xtrapath3.izatcloud.net/xtra3grcej.bin

http://xtrapath4.izatcloud.net/xtra3grcej.bin action.PACKAGE_ADDED

action.PACKAGE_ADDED В зависимости от вашего плана и количества приложений, которые вы решите установить, может взиматься плата.

В зависимости от вашего плана и количества приложений, которые вы решите установить, может взиматься плата. MicroG — это наиболее прагматичный баланс между конфиденциальностью, выбором приложений и функциональностью.

MicroG — это наиболее прагматичный баланс между конфиденциальностью, выбором приложений и функциональностью.

Это, конечно, если вы не ограничиваете себя приложениями, которые не получают push-уведомления, подобные тем, которые можно найти на странице списка альтернативных приложений, ориентированных на конфиденциальность Atsanik .

Это, конечно, если вы не ограничиваете себя приложениями, которые не получают push-уведомления, подобные тем, которые можно найти на странице списка альтернативных приложений, ориентированных на конфиденциальность Atsanik . Затем найдите и установите их с помощью приложения F-Droid на своем устройстве. После установки дополнительных модулей вам нужно будет включить их в MicroG, перейдя на Ящик приложений -> MicroG -> Модули местоположения .

Затем найдите и установите их с помощью приложения F-Droid на своем устройстве. После установки дополнительных модулей вам нужно будет включить их в MicroG, перейдя на Ящик приложений -> MicroG -> Модули местоположения . Приложения от F-Droid являются бесплатными и с открытым исходным кодом, имеют минимальные разрешения и не имеют встроенных средств отслеживания приложений, что обеспечивает высокий уровень конфиденциальности.

Приложения от F-Droid являются бесплатными и с открытым исходным кодом, имеют минимальные разрешения и не имеют встроенных средств отслеживания приложений, что обеспечивает высокий уровень конфиденциальности. Вы также можете заблокировать доступ приложения к Интернету в брандмауэре Datura, чтобы предотвратить отслеживание и обмен данными, но это будет работать только в том случае, если приложению не требуется доступ к Интернету в качестве основной функции. Например, приложение для потоковой передачи видео или аудио.

Вы также можете заблокировать доступ приложения к Интернету в брандмауэре Datura, чтобы предотвратить отслеживание и обмен данными, но это будет работать только в том случае, если приложению не требуется доступ к Интернету в качестве основной функции. Например, приложение для потоковой передачи видео или аудио. По сути, это все, что угодно, кроме мессенджера, электронной почты, социальных сетей или календаря, но ваши предпочтения могут отличаться.

По сути, это все, что угодно, кроме мессенджера, электронной почты, социальных сетей или календаря, но ваши предпочтения могут отличаться.