Флешка с защитой от записи переключателем: Флешка с защитой от записи своими руками – [USBDev.ru]

Содержание

Флешка с защитой от записи своими руками – [USBDev.ru]

Ни для кого не секрет, что главной целью включения защиты от записи, является необходимость борьбы со всякими вирусами и шифраторами. Попробуйте подключиться где-нибудь в школе и университете, на общедоступном компьютере и первое, что вам придётся делать по приходу домой, это чистить флешку от заразы.

Существуют различные способы, позволяющие оградить файлы на флешке, от вмешательства вредоносных программ. Но стоит понимать, что только решения на уровне прошивки или специальные аппаратные решения, могут гарантированно защитить вас от всех видов угроз.

Рассмотрим различные методы по порядку, а на десерт я оставлю мою любимую тему – прошивку контроллеров флешек.

КОРОТКО О УНИВЕРСАЛЬНЫХ УТИЛИТАХ

Если говорить о простых программных решениях, гуляющих по сети Интернет, то большинство их сводится к борьбе со специальным служебным файлом autorun. inf. Он в свою очередь, отвечает за автозапуск, через который вредоносные программы обычно пытаются установиться в системе.

inf. Он в свою очередь, отвечает за автозапуск, через который вредоносные программы обычно пытаются установиться в системе.

Плюс к этому, используются особые права файловой системы NTFS, которые в сумме обеспечивают минимально необходимый уровень воспрепятствованию проникновения вирусов. Но это в свою очередь ограничивает спектр применения флешки. Так как сразу выпадают древние компьютеры на платформах WIN9X, а также проигрыватели и автомагнитолы, читающие только FAT.

Примеры программ, основанных на создании и блокировке файла AUTORUN.INF:

– Flash Drive Protector – ManHunter / PCL

– Panda USB Vaccine

– Скрипт AUTOSTOP

Или можно найти всякие скрипты, для автозаполнения всего пустующего объёма на носителе, файлами-пустышками. Тем самым не оставляя места, для записи на неё дополнительных файлов. Примером может служить миниатюрная утилита Полный Пузырь by nikzzzz, занимающая считанные килобайты.

Из всего вышесказанного, можно сделать логический вывод – ничего универсального и при этом толкового не бывает, всегда приходится чем-то жертвовать.

ФЛЕШКИ С МЕХАНИЧЕСКОЙ ЗАЩИТОЙ

Самым элементарный способ стать обладателем такой флешки, так это взять и купить готовое решение в магазине.

Из общедоступных, можно выделить разве Qumo YIN & YAN (USB2.0), которая активно продаётся на территории России и других стран СНГ. Модель относительно дешевая, следовательно, не стоит рассчитывать на высокие скоростные показатели.

Из-за рубежа можно заказать и другие флешки, например, такие:

– Netac U208 USB 2.0

– Netac U335 USB 3.0

– Kanguru SS3 with Physical Write Protect Switch

– yudisk ISD301M

– yudisk ISD300S

– yudisk ISD301S

Первые две, это те что от компании Netac, можно без проблем приобрести на Aliexpress с бесплатной доставкой из Китая. Сам являюсь обладателям таких девайсов, в целом качество нормальное. Модель U335 при этом обладает интерфейсом USB3.0, что даёт ей явное преимущество перед аналогом от QUMO.

Сам являюсь обладателям таких девайсов, в целом качество нормальное. Модель U335 при этом обладает интерфейсом USB3.0, что даёт ей явное преимущество перед аналогом от QUMO.

Рассуждать на тему, как переделать самому обычную флешку с помощью паяльника и прямых рук, не буду. Ибо в технической части не силён, а писать то, что можно легко найти в поисковой выдачи, не вижу смысла. Думаю, при желании, можно к почти любой флешки приделать этакий переключатель, т.к. припоминаю реально существующие девайсы на таких контроллерах как: Alcor, OTI, Innostor, SMI, Phison, Skymedi и USBest.

ЧЕРЕЗ ПРОШИВКУ УСТРОЙСТВА

Хотя функция Write Protect, доступна в настройках прошивальщиков практически для всех моделей контроллеров. Лишь немногие предоставляют инструменты, с помощью которых можно будет временно снять её, не удалив данные с флеш-диска.

Согласитесь, каждый раз перепрошивать флешку, не очень удобно, ради одного файла. Да и не ради этого, писалась данная статья, так что будем говорить исключительно про контроллеры, предоставляющие возможность ставить и снимать защиту налету.

На проекте USBDev.ru имеются статьи, по управлению WP-режимом, для таких контроллеров как: Alcor, Innostor, Skymedi и SMI.

– Использование функции Write Protect на флеш с контроллерами Alcor

– Включаем защиту от записи на флешках с Innostor IS916EN

– Управление функцией Write Protect на флешках с чипом Skymedi SK6211

– Как переключать защиту от записи на флешке с контроллером Skymedi SK6221

– Защита от записи данных на флэшках с контроллерами SMI

Проще всего и при этом абсолютно безопасно, данная процедура проходит с флешками Alcor Micro.

Да и если соберетесь полностью перепрошивать алькоровскую флешку, проблемы с недоступностью утилит, скорее всего не будет.

Две флешки USB3.0 с аппаратной защитой от записи Netac U335S

Мне порой приходится гонять всякое зверьё на компьютерах коллег-знакомых. Когда-то давно я для этого писал различные LiveCD, но время оптических приводов давно прошло, так что сейчас пишу образы на флешки. Но у этого способа есть большой недостаток — если что-то пойдёт не так, то флешка сама может стать разносчиком заразы.

Или же даю переписать какой-нибудь файл, посмотреть фотки и т.д., а по возвращении обнаруживаю на флешке мусор, разбросанный по всем директориям в виде файлов Thumbs.db, Desktop.ini, а если флешка была NTFS, то ещё и с папками $RECYCLE.BIN и System Volume Information в корне. Маки, кстати, себя ведут ничуть не лучше.

Поэтому я давно хотел себе флешку с защитой от записи, но их выбор не просто мал, а очень мал, и в оффлайне в окружающих магазинах никогда не было ни одного предложения, поэтому всегда откладывал но потом. Но на прошедшей августовской распродаже Али, мучительно соображая, чего бы такого ненужного взять, чтобы добить купон, вспомнил о давней хотелке. И хотя я уже не раз зарекался заказывать в Китае носители информации, решил попробовать ещё раз.

Но на прошедшей августовской распродаже Али, мучительно соображая, чего бы такого ненужного взять, чтобы добить купон, вспомнил о давней хотелке. И хотя я уже не раз зарекался заказывать в Китае носители информации, решил попробовать ещё раз.

Что из этого вышло и о самой запоминающейся моей распаковке под катом.

Критериями выбора были — USB3.0 и не подвальный производитель. На Али выбор флешек с защитой от записи тоже не поражал воображение своим разнообразием, поэтому взял, что было — Netac. Как говорится: на безрыбье и рак — рыба. А в последнее время имя этой компании так часто мелькает в обзорах, что всякие Transcend с Kingston лопнут от зависти. Вот и решил проверить.

Так вышло, что сначала заказал флешку на 16ГБ, а через два дня, опять таки в виде добивки под купон — на 32ГБ. Обе в одном и том же магазине, т.к. тут была самая низкая цена.

Пруф покупок

После применения купонов Али, флешки мне обошлись в $6,97 за 16ГБ и $11,27 за 32ГБ.

Трек-номера продавец дал в обоих случаях самые лучшие — RUxxxxxxxxxHK, что обещало очень быструю доставку (такие заказы ко мне едут от 10 до 20 дней) и полный трекинг в пути. В обоих же случаях движение по треку началось на второй день после покупки. Вот только через несколько дней у первого заказа появилось пометка «Служба Aliexpress Standard Shipping предоставила дополнительный трекинг-номер». Само по себе это не страшно, со мной такое случалось не раз, однажды даже 3 трек-номера давали. Но странное в этом случае было то, что к другому моему заказу, как раз к которому флешка была добивкой, тоже дали дополнительный номер, причём тот же самый. Спросив коллегу на работе, который также шопится на Али, мол, что за WTF, он меня успокоил, что такое с ним однажды происходило, два пакета от разных продавцов вложили в один большой, дали новый трек и отправили дальше.

Я было успокоился, только вот движение что по старому, что по новому треку полностью прекратилось. Ну хотя бы заказ, купленный на 2 дня позже, продолжал исправно двигаться, и дошёл до меня за 10 дней с момента оплаты — это лучшее время, быстрее не случалось.

Я планировать обозревать обе флешки одновременно, но ожидание затягивалось и я начал с одной. Итак, приступим.

Флешка приехала в стандартном жёлтом бумажном пакете с хиленькой пупыркой внутри.

Внутри красивая картонная упаковка с вырезом, в котором в прозрачном блистере лежит сама флешка.

На обратной стороне есть куча всяких надписей, в основном на Китайском, и код для проверки подлинности товара за стираемым защитным слоем.

Корпус флешки сделан из белой пластмассы, со снимаемым защитным колпачком с одной стороны и голубой вставкой с дырочкой под шнурок с другой. Длина 73 мм. Дизайн и размеры — «привет из 200х», как будто не было последних лет 10. Колпачок можно присоединить с противоположной стороны, правда только в том случае, если флешка не болтается на шнурке, так что он реальный кандидат на потерю.

На корпусе есть надпись Netac и модель U335S. Сбоку — заветный переключатель защиты от записи.

Ещё фотки

Как и на других моделях Netac, на USB разъёме выгравирован объём и серийный номер.

Разъём USB3.0 синий, честный — с дополнительным рядом контактов.

При подключении к компьютеру внутри флешки, в хвостовой части светится красный огонёк. При бездействии горит непрерывно, при обращении — мигает.

Изначально на флешке записан обычный для Netac мусор в виде какого-то документа на Китайском и программы для шифрования, также на Китайском.

В виду существования для этих целей нормального софта, всё безжалостно стираем.

Свойства флешки.

Доступный пользователю объём — 28,9ГБ

Проверяем реальный объём с помощью h3testw — всё честно. Но вот скорости работы вызывают уныние. Хотя чтение и превышает предел USB2.0, но вот скорость записи просто отстойная, у меня SD карточки быстрее работают.

А теперь самое главное, то, из-за чего я её собственно и покупал — проверка защиты от записи. На ходу щёлкаю переключателем, флешка на секунду пропадает из системы и появляется снова, но уже с файловой системой, смонтированной в Read-Only.

Вот проводник Windows

В меню заблокированы любые действия, связанные с записью. На шоткаты — абсолютно никакой реакции. Пробую другие программы

Тест успешно пройден.

Update1

Комрад SEM сделал резонное замечание, что

Тестировать защиту нужно было под разными ОС, т.к. переключатель всего лишь может говорить Винде «не надо», не более.

Что ж, выполняю обещанное. Поскольку рабочего OTG-адаптера под type-C у меня не нашлось, то первым подопытным будет старенький LG G2 c Android 4.4.2. Для начала подключил флешку на 32 ГБ и проверил, что с разрешённой записью смартфон может писать/удалять, после чего щёлкнул переключателем и повторно подключил флешку к смартфону. Штатный файловый менеджер увидел подключенный диск, но показывал, что он совершенно пустой и не желал с ним работать. Но в то же время, установленный ES Explorer прекрасно видел содержимое, читал с флешки и запускал на воспроизведение любыми плеерами (всего их нашлось 4 штуки разных) файлы с флешки. А при попытке удалить файл выдал следующее:

А при попытке удалить файл выдал следующее:

Затем подключил флешку на 16ГБ. Опять проверил возможность записи/удаления, переключил режим и обнаружил, что не только ES Explorer, но уже и штатный файловый менеджер видят содержимое. Оба они удалить файлы не смогли:

Вторым подопытным был TV-box UGOOS-AM3 с Android 7.1.2, а проверял в штатно предустановленном Total Commander. Утомлять долгим описанием не буду, скажу лишь, что всё повторилось, только с точностью до наоборот: флешку на 16 ГБ он увидел, но не смог даже зайти:

а с 32 ГБ, он нормально работал на чтение, но писать не смог:

Третьим подопытным стал имеющийся у меня Hirens BootCD 15.2. С обеими флешками он работал одинаково: в меню заблокированы любые действия, связанные с записью:

а на шоткаты выдал следующую ошибку:

Маков в моём окружении не водится, думаю, что защита и с ними будет корректно работать. Частичную невидимость флешек в Android склонен считать исключительно глюком Android. Возможно, что если б они были отформатированы не в FAT32, а Ext2/3/4 или другую родную для Linux файловую систему, то поведение было бы другим.

Возможно, что если б они были отформатированы не в FAT32, а Ext2/3/4 или другую родную для Linux файловую систему, то поведение было бы другим.

End Of Update1

Попробовал узнать, что за контроллер и память внутри, но ChipGenius и Flash Drive Information Extractor оказались бессильны.

Лезу посмотреть ID флешки, может по нему что найдётся

Безуспешно. Попробовал на удачу ещё пару программ, но никто не смог ничего опознать. Остаётся одно — РАСЧЛЕНЁНКА!

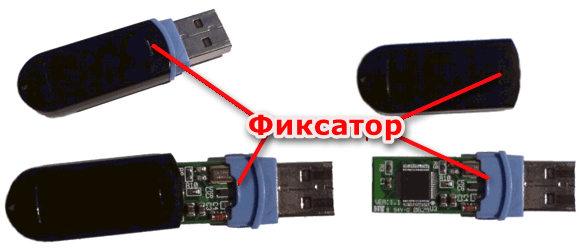

Тут оказалось всё элементарно — для соединения половинок корпуса не применяются ни клей, ни защёлки, ни винтики. Они держатся только на трении друг о дружку, правда достаточно плотно. Так что разъединил их просто ногтем.

С одной стороны платы — микросхема памяти SanDisk X843290851, включатель защиты записи и куча SMD элементов, с обратной — контроллер IS918M-FN02, место под вторую микросхему памяти и опять-таки куча SMD элементов. По контактным площадкам видно, что память можно напаять в TSOP или BGA корпусе, т. е. что в наличии будет, то и поставят.

е. что в наличии будет, то и поставят.

Память SanDisk, котрый был куплен ещё в 2015 Western Digital, думал что это имя сейчас применяется только для конечной продукции, оказывается нет. Хотел найти, что это за тип, но поиски в Интернет ничего не дали. Т.к. WD партнёр Toshiba в разработке и производстве flash-памяти, попробовал поискать и Toshiba, но также безуспешно. Может на форуме есть кто-то более сведущий, кто подскажет.

Контроллер от Innostor, до сих пор с такой компанией вообще не сталкивался. Быстро нахожу, что это производитель с Тайваня — Innostor Technology Corporation. Сайт — www.innostor.com/ очень бедно наполненный, информации минимум, новости на сайте заканчиваются в 2016 году. Вызывает впечатление, что его начали создавать и забросили.

Однако кое-что про контроллер есть — www.innostor.com/product_details.php?id=16

Features

-One Channel data bus by small footprint package

-2D and 3D NAND SLC / MLC / TLC types NAND Flash supported

Application

-USB Flash Drive, NAND Flash Controller for devices

Итак, одноканальный контроллер на все распространённые типы памяти от какого-то малоизвестного производителя, продукцию которого ни один софт для работы с флешем в упор не видит.

Вообщем, какое-то самое бюджетное решение. Пробовал найти софт конкретно для него, находится только это: club.liangchanba.com/thread-566-1-1.html Пробовал скачать — просит регистрацию.

На форумах находил, что народ пытался оттуда скачать, но это за это не только просят деньги, но судя по отзывам, ещё и сайт глючный. В других местах находится только самая старая версия, вот её вывод:

Единственная полезная информация, которую я подчерпнул, это: Bad Blocks: 10/1478

Ладно, бог с элементной базой, лишь бы работала долго и безглючно.

Измеряю скорости. Вот выводы нескольких бенчмарков.

Измерял в трёх разных компьютерах, везде примерно одно и то же. Скриншоты делал на своём рабочем, он заодно показал результаты чуть-чуть, но более быстрые. Подключал, естественно к порту USB3.0.

Попробовал и в USB2.0, результаты записи были раза в полтора меньше, а чтения — около 35МБ/сек, т.е. ограничивались уже скоростью шины. Скриншоты делать было лень.

Скриншоты делать было лень.

Ну и наконец, решил проверить подлинность флешки, всё-таки Netac очень пыжиться на тему «Я тоже очень хочу быть брендом».

Внешний вид защиты мне напомнил такую от Xiaomi (и у других производителей) — стирается защитный слой и на сайте проверяется номер. Под слоем открывается QR-код и номер для проверки. В QR-коде зашит URL с адресом сайта и уже введён номер, т.е. достаточно отсканировать и вручную ничего вводить не нужно. Удобно.

Вот только при попытке перейти по этому URL со смартфона, я попал в Google Play Маркет с предложением установить WeChat. Вот прям сплю и вижу, чтобы установить себе этот китайский мессенджер. Попробовал перейти с настольного компа — открылась главная страница того же WeChat.

Что ж, проверка не работает, Netac надо ещё учиться и учиться юзабилити. Или это мне флешку подсунули контрафактную? Хотя кому может придти в голову идея подделывать Netac.

Update2

Комрад werter1245 дал прямую ссылку на сайт Netac для проверки подлинности продукции, за что ему отдельное спасибо. Результат проверки:

Результат проверки:

Что ж, мы видим, что номер валидный. А если кто, как и я сам, вдруг не владеет китайским языком, то вот перевод Гуглом на великий и могучий:

То, что вы ищете, это оригинальный подлинный бренд, произведенный Shenzhen Langke Technology Co., Ltd.

В отличие от Xiaomi нет ни указания продукта, которому этот номер был присвоен.

Пробую повторно проверить код:

Гуглопереводчик любезно подсказывает, что это:

Был запрошен код безопасности, к которому вы обратились. Первый запрос — 2019/9/23 17:49:12. Метод запроса: сеть, подтвердите! Это второй запрос. Остерегайтесь подделок!

End Of Update2

Когда обзор флешки на 32ГБ был уже готов, после 7-дневного перерыва продолжилось движение по треку у флешки на 16ГБ, которую я заказывал первой. В итоге время доставки составило 22 дня, что побило все антирекорды для доставки с треками типа RUxxxxxxxxxHK, что у меня бывали. Причём задержка произошла на китайской стороне, так что пинать Почту России тут некорректно, она отработала без задержек.

Итак заказ, а точнее 2 заказа, приехали в чёрном полиэтиленовом пакете…

… при открытии которого оттуда закапала вода. Сказать, что содержимое было мокрым — это приукрасить правду — из пакета реально капали капли.

Левый пакет был из пластика, герметично запаян, и его содержимое не пострадало. А вот флешка опять была в бумажном…

фотографии не передают всего драматизма ситуации — бумага от долгого пребывания в воде уже расползалась. Для его вскрытия мне не потребовалось никаких инструментов. Кстати, на фотографиях я замазал свои контакты и треки, но всё равно видно, что на обоих пакетах изначально наклеенная продавцами бирка с треками типа RUxxxxxxxxxHK, заклеена второй, с треками типа LPxxxxxxxxxxxxxx, а на общем пакете третий трек, опять типа RUxxxxxxxxxHK. Проверил все номера — все рабочие, все трекаются.

Достаю упаковку с флешкой.

Ещё куча фоток

Под колпачком флешки также была влага, забыл сфоткать. Вообщем, у меня нет слов. Почта России отдыхает, китайцы отожгли по-полной.

Вообщем, у меня нет слов. Почта России отдыхает, китайцы отожгли по-полной.

Первым делом флешку я разобрал, благо это элементарно. Корпус промыл водой, а то он стал липким от контакта с размокшей бумагой, а плату протёр спиртом, и отправил хорошенько просушиться.

Пока всё сохнет, стал разглядывать плату.

Память уже от другого производителя — SpecTek PFG06. SpecTek — подразделение Micron по продвижению своей отбраковки продукции в Китае. Быстро находятся её спецификации:

www.spectek.com/menus/flash_detail.aspx?memType=TLC+128Gb

B05A128G9KDBABJ4-6AR (Tech Note — AR Grade)

Это TLC, объёмом 128 Мб. На MLC надеяться было бы наивно, а то, что не QLC — уже хорошо. При поиске спецификации сначала наткнулся на несколько упонинаний о её использовании в SSD KingDian. Раз она годится для SSD — это плюс, а минус то, что обычно жаловались, что быстро сдохли.

Переворачиваем

Вот те на — чип не просто другой, а даже от другого производителя. На сей раз это SM3268P-AB от Silicon Motion www.siliconmotion.com/ — также Тайваньская компания, но зато одна из самых распространённых. Её должны опознавать все утилиты для работы с флешками, если конечно она заведётся.

На сей раз это SM3268P-AB от Silicon Motion www.siliconmotion.com/ — также Тайваньская компания, но зато одна из самых распространённых. Её должны опознавать все утилиты для работы с флешками, если конечно она заведётся.

Собираем флешку обратно. Внешний вид ничем не отличается от модели на 32ГБ, только гравировка на USB-разъёме закономерно другая

Подключаем к компу — завелась.

Т.к. отличий от версии 32ГБ никаких, перейду сразу к тестам.

Доступный объём — 14,4 ГБ.

Защита от записи работает точно так же, как и на первой флешке.

Проверка реального объёма

Всё в порядке. Запускаем тестовые программы. ChipGenius опознал и контроллер и память, а Flash Drive Information Extractor — только контроллер.

Результаты тестов скорости

за спойлером

Флешка чуть быстрее предыдущей при чтении, но при записи заметно тормознутее.

Выводы. Постараюсь быть адекватным.

+ защита от записи есть и она работает

+ заявленному объёму соответствуют

+ USB3.0 присутствует

— высокая цена

— жутко тормознутые

— размеры и дизайн застряли где-то в середине 200х

— элементная база самая дешёвая

— нет никакой гарантии, что купив этот товар, внутри будет то, что я рассмотрел в обзоре, а не что-то другое, что было в наличии

— неизвестные надёжность и ресурс

— никакой гарантии продавца или производителя

Оставшееся от покупки впечатление — тормознутое барахло по невменяемым ценам. Если вам нужны флешки с защитой от записи, и вы найдёте дешевле или быстрее, то лучше эти не брать. Если не найдёте, то можно и купить.

Спасибо всем, дочитавшим до конца.

Флэш-накопители Kanguru USB с физическим переключателем защиты от записи

Фильтры

8 ГБ (2)

16 ГБ (5)

32 ГБ (5)

64 ГБ (5)

128 ГБ (4)

250 ГБ (1)

256 ГБ (4)

500 ГБ (1)

500 ГБ (1)

512 ГБ (1)

1 ТБ (3)

2 ТБ (3)

4 ТБ (3)

5 ТБ (1)

8 ТБ (1)

Сертификат FIPS 140-2 (1)

Показаны 1 — 8 из 8 продуктов

Посмотреть

Фильтры

8 ГБ (2)

16 ГБ (5)

32 ГБ (5)

64 ГБ (5)

128 ГБ (4)

250 ГБ (1)

256 ГБ (4)

500 ГБ (1)

500 ГБ (1)

512 ГБ (1)

1 ТБ (3)

2 ТБ (3)

4 ТБ (3)

5 ТБ (1)

8 ТБ (1)

Сертификат FIPS 140-2 (1)

Аппаратное обеспечение

— Насколько надежен переключатель защиты от записи на USB-накопителе?

Задавать вопрос

спросил

Изменено

2 года, 11 месяцев назад

Просмотрено

43к раз

Сейчас я использую флешку с live-дистрибутивом. Иногда я подключал его к терминалам, которым не доверял.

Иногда я подключал его к терминалам, которым не доверял.

Моя модель угроз здесь — это исключительно риск несанкционированного изменения образа живого дистрибутива на флэш-накопителе . К сожалению, live CD недостаточно удобен (файловая система должна разрешать запись при использовании на защищенном терминале, а постоянный ремастеринг слишком громоздкий).

Я сейчас думаю, достаточно ли надежен физический переключатель защиты от записи (только чтение) на флэш-накопителе, чтобы ему можно было доверять . Я имею в виду такие, которые можно увидеть на старых флешках (например, PQI U339H).

Судя по тому, что я на данный момент обнаружил, защита от записи реализована полностью на аппаратном уровне, но я не смог проверить, действительно ли нет способа ее обойти. Конечно, с SD-картами есть (поскольку это в основном информация на уровне программного обеспечения, которую не должны соблюдать мошеннические системы).

Например, упрощенная спецификация SD описывает это как:

4.

3.6 Управление защитой от записи

Три метода защиты от записи

поддерживается на карте памяти SD как

следует:

- Механический переключатель защиты от записи (только хост)

- Внутренняя защита карты от записи (ответственность карты)

- Операция блокировки карты защиты паролем.

Механический переключатель защиты от записи

Механический скользящий планшет на

стороне карты (см. часть 1

механические дополнения) будет использоваться

пользователю указать, что данная карта

защищен от записи или нет. […]Правильное, согласованное, включение

сторона сокета укажет хосту

что карта защищена от записи или

нет. Это ответственность

хост для защиты карты. Позиция

переключатель защиты от записи неизвестен

к внутренней схеме карты.[…]

Знаете ли вы какое-либо подобное техническое объяснение того, как этот тип защиты от записи работает на USB-накопителях, и было бы разумно полагаться на него для обеспечения безопасности?

- оборудование

- USB-накопитель

2

Физическая защита от записи на USB-накопителе должна работать во всех случаях. Контроллер записи находится в самом приводе. Таким образом, за исключением совершенно безумной реализации, физический переключатель защиты от записи безопасен.

Контроллер записи находится в самом приводе. Таким образом, за исключением совершенно безумной реализации, физический переключатель защиты от записи безопасен.

Физическая защита от записи — это всегда полумягкая штука, но обычно она находится внутри накопителя. С дисководом для гибких дисков, контроллер которого является внешним по отношению к устройству, можно создать дисковод, игнорирующий ползунок защиты от записи. Я думаю, что SD-карты в этом отношении такие же, как дисководы для гибких дисков, хотя я не буду делать ставку на это, потому что я знаю, что они включают в себя некоторые схемы для таких вещей, как выравнивание износа.

5

Прежде всего вот ссылка на страницу со списком флешек с такими переключателями защиты от записи: http://www.fencepost.net/2010/03/usb-flash-drives-with-hardware-write- защита/ Там есть некоторая информация, и они тоже подразумевают, что это аппаратная защита.

Теперь, если вы действительно серьезно относитесь к этому, вы можете рассмотреть блокировщики записи USB, которые обычно используются в криминалистических целях, но могут использоваться и в этом случае. Вот один из примеров: http://www.salvationdata.com/data-recovery-equipment/source-data-safe-guard.htm

Вот один из примеров: http://www.salvationdata.com/data-recovery-equipment/source-data-safe-guard.htm

1

Хотя многие микросхемы флэш-памяти низкого уровня имеют аппаратный контакт «защиты от записи», операция совершенно не определена, если состояние этого контакта изменяется в середине операции записи; в то время как изменение вывода во время запуска операции всегда может привести либо к полному предотвращению операции (если это будет сделано достаточно быстро), либо к завершению последней операции записи (если это будет сделано сразу после того, как чип распознал команду), или, возможно, создавая биты со странными промежуточными логическими уровнями, некоторые таблицы данных прямо отказываются указывать, что последствия ограничиваются ими.

Контакты для защиты от записи предназначены не для того, чтобы позволить конечному пользователю управлять через внешний переключатель, а, как правило, для того, чтобы производитель продукта мог гарантировать, что содержимое предварительно запрограммированного чипа не будет изменено. после того, как он впаян в конечную схему приложения, или позвольте производителю гарантировать, что его можно будет изменить только с помощью специального кабеля заводского программирования.

после того, как он впаян в конечную схему приложения, или позвольте производителю гарантировать, что его можно будет изменить только с помощью специального кабеля заводского программирования.

Если прошивка контроллера флэш-памяти разработана правильно, наличие читаемого в прошивке переключателя «защиты от записи» должно быть практически таким же хорошим, как и переключатель с аппаратной блокировкой. Альтернативой, которая была бы еще лучше, было бы подключение переключателя к схеме фиксации, чтобы контакт защиты от записи мог измениться на разрешение записи только тогда, когда переключатель был включен для этого, но после того, как процессор предпринял действие, требующее возможности писать, он мог гарантировать, что сохранит эту способность, даже если переключатель тем временем изменится. Однако такая реализация может потребовать дополнительного оборудования.

Что касается наблюдения axeoth о том, что некоторые приводы могут проверять переключатель только тогда, когда привод установлен, я бы предположил, что такое поведение (которое не было бы несовместимо с конструкцией с защелкой, как я описал выше) может быть мотивировано недостаток в спецификации USB Mass Storage Device, особенно отсутствие средства, с помощью которого устройство может сказать операционной системе: «Я хочу удалить себя из системы; пожалуйста, убедитесь, что все ожидающие данные будут записаны мне, и либо дайте мне знать, когда это будет сделано, либо дайте мне и любому человеку поблизости знать, если есть проблема». Если бы такое поведение поддерживалось, переключение переключателя из режима разрешения записи в режим защиты от записи могло бы привести к тому, что устройство запросило бы полное размонтирование, а затем перемонтировало бы себя как устройство только для чтения. Однако без такой возможности устройство должно было бы либо выполнить «грубое» размонтирование, либо отложить подтверждение переключения, либо заставить операции записи сообщать о «неожиданных» сбоях. Хотя грубое размонтирование, возможно, было бы лучшим поведением, некоторые пользователи могут быть раздражены, если переключение переключателя после того, как они думают, что данные записаны, приводит к потере данных.

Если бы такое поведение поддерживалось, переключение переключателя из режима разрешения записи в режим защиты от записи могло бы привести к тому, что устройство запросило бы полное размонтирование, а затем перемонтировало бы себя как устройство только для чтения. Однако без такой возможности устройство должно было бы либо выполнить «грубое» размонтирование, либо отложить подтверждение переключения, либо заставить операции записи сообщать о «неожиданных» сбоях. Хотя грубое размонтирование, возможно, было бы лучшим поведением, некоторые пользователи могут быть раздражены, если переключение переключателя после того, как они думают, что данные записаны, приводит к потере данных.

1

Я хотел опубликовать это как комментарий к ответу @ Джеффа Ферланда , но это было слишком длинно.

Джефф , кажется, твое объяснение лучшее, что я могу получить. Каждая реализация зависит от поставщика, но каждая разумная реализация должна обеспечивать защиту от записи на аппаратном уровне.

Мне нужно было бы проверить мою настоящую флэш-память, но вместо этого, взглянув на пример внутренней части флэш-накопителя, функция защиты от записи явно указана в техническом описании для встроенной Флэш-память Hynix NAND :

Контакт защиты от записи доступен для

дать аппаратную защиту от

программировать и стирать операции .[…]

Когда сигнал защиты от записи имеет низкий уровень

устройство не принимает программу или

операции стирания и так содержимое

массив памяти не может быть изменен.

Сигнал защиты от записи не

фиксируется функцией Write Enable, чтобы гарантировать

защита даже во время включения.

Думаю, я могу с уверенностью предположить, что он одинаков для всех основных производителей. Так что, если мне не повезло с какой-то ошибочной реализацией, Я должен быть в безопасности, полагаясь на физические переключатели защиты от записи .

1

Рассматривали ли вы возможность хэширования образа и проверки хэша после загрузки и/или перед выключением? Атака, которая заменит ваш загрузочный образ, кажется очень маловероятной, но хэш может дать вам душевное спокойствие. Ожидается, что загрузка живого образа будет осуществляться с носителя, доступного только для чтения, поэтому все изменения вносятся в локальную память (которые будут потеряны при отключении питания), а не в образ, поэтому это не является вектором атаки. Чтобы атаковать ваш загрузочный образ, злоумышленнику необходимо знать, что вы загружаетесь не с компакт-диска, и знать, где находится ваш образ, какой выпуск и т. д.

7

Если у вас нет аппаратного коммутатора или вы не доверяете самому физическому коммутатору, существует аппаратное решение, которое будет работать, но требует копирования данных.

Запишите образ ОС на DVD или жесткий диск и проверьте его с помощью хэша. Это твоя поддержка. Теперь скопируйте его на несколько USB-накопителей 3, так как в наши дни они дешевы. Каждый раз, когда вы загружаетесь с ним, он будет считаться грязным. После использования скопируйте его из резервной копии, чтобы создать новый пригодный для использования чистый образ.

Это твоя поддержка. Теперь скопируйте его на несколько USB-накопителей 3, так как в наши дни они дешевы. Каждый раз, когда вы загружаетесь с ним, он будет считаться грязным. После использования скопируйте его из резервной копии, чтобы создать новый пригодный для использования чистый образ.

Если вам нужно использовать Apple или Windows, вы можете использовать внутренние твердотельные накопители вместо USB-накопителей и каждый раз загружаться в Интернете без вирусов и без вирусов. Если вам нужно «позвонить домой» для приложения, в котором вы создаете конфиденциальные данные, это решение позволит вам войти в систему с помощью этого приложения с нетронутой копией ОС, затем отключите Интернет, когда он загружен, а затем подключите свои конфиденциальные данные. данные для работы.

Вопрос старый, но проблема остается в ситуациях, когда вы не можете «доверять» системе, которую вам нужно подключить к USB-накопителю. Кроме того, очень сложно найти флэш-накопитель с переключателем защиты от записи (в последний раз, когда я смотрел, существовало лишь несколько). Следовательно, следующий ответ на 2020 год и далее:

Следовательно, следующий ответ на 2020 год и далее:

Возможно, вы захотите рассмотреть недорогой « Блокировщик записи USB «. Это устройство (чаще всего используемое для безопасного создания криминалистического образа диска), которое разрешает чтение, но блокирует все операции записи. Цены варьируются от 50 долларов и выше. Некоторые из более дорогих имеют специальные функции, которые в основном представляют интерес для людей, занимающихся цифровой криминалистикой. Получите один из них, и вы можете поместить его между любым USB-устройством, которое выглядит как диск, и системой, и вы сможете читать, но не записывать на устройство.

НЕ путайте это с дешевым «блокировщиком данных» , который вы используете для зарядки телефона или планшета от ненадежного источника. Это предотвращает весь поток данных. Если вы видите цены ниже 20 долларов, это почти верная ставка, это то, на что вы смотрите, а не настоящий блокировщик записи.

Имея возможность мгновенно сделать любое USB-устройство хранения данных «доступным только для чтения», запустив его через блокировщик записи, вы, несомненно, найдете для него другое применение, например, для анализа вредоносного ПО или восстановления зараженных систем. Это удобная вещь для любого специалиста по безопасности, чтобы иметь под рукой.

Это удобная вещь для любого специалиста по безопасности, чтобы иметь под рукой.

1

Производитель USB Kanguru заявляет:

В целом, переключатель защиты от записи на основе USB чрезвычайно надежен, если он полностью аппаратный или использует комбинацию аппаратного и программного обеспечения, как в наших накопителях. Защита от записи на наших дисках находится в двух местах. Первый — в операционной системе, где устройство регистрируется как устройство только для чтения. Второй способ обеспечивается непосредственно контроллером на самом устройстве. Причина второго метода заключается в том, что в случае повреждения реестра контроллер все равно сможет применить свойство защиты от записи.

Что касается того, как это помогает использовать загрузочный носитель, мы рекомендуем использовать версию Live CD той операционной системы, которую вы планируете использовать. Эта рекомендация связана с рядом протоколов записи, которые могут быть запрошены для других версий ОС.

3.6 Управление защитой от записи

3.6 Управление защитой от записи