Серверные материнские платы китай: Дешёвый сервер из китайских запчастей. Часть 1, железная / Хабр

Содержание

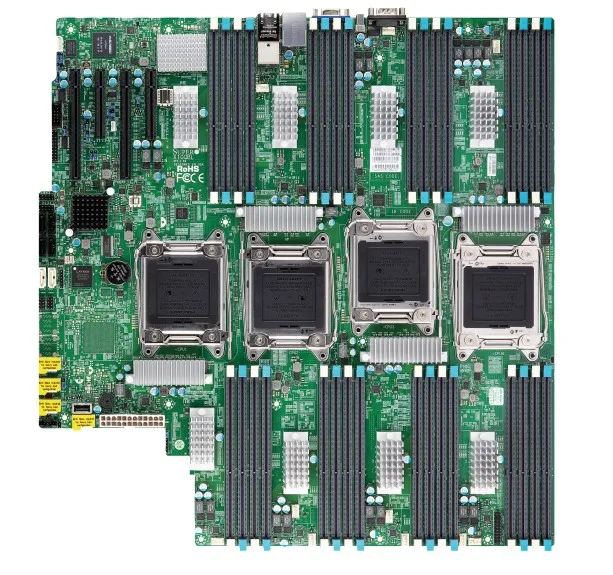

Рейтинг и сравнение характеристик китайских LGA2011-3 материнских плат

Для облегчения выбора наиболее качественной и стабильной материнской платы сокета 2011-3 создана данная страница. В таблице ниже представлены основные характеристики наиболее популярных на данный момент моделей, их стоимость и приблизительный рейтинг.

Рейтинг не претендует на абсолютную объективность. Он формировался на основе личных впечатлений, полученных от подписчиков сообщений об опыте использования, а также всевозможных фидбэках на сторонних ресурсах.

Стоит также упомянуть о некоторых особенностях, справедливых для всех моделей:

- Максимальная частота оперативной памяти для процессоров с разблокированным множителем — 2400 Мгц. Для процессоров с заблокированным множителем этот параметр не может превышать максимальную частоту, указанную в спецификации процессора.

- С памятью формата DDR3 работает ограниченное количество процессоров: Xeon E5 2678v3, E5 2629v3, E5 2649v3, E5 2669v3, E5 2696v3, E5 2686v3.

- Хак турбобуста возможен на всех существующих моделях плат.

- Программатор для прошивки биоса не обязателен (хотя лишним в хозяйстве не будет). Большинство плат шьется через FPT или Afudos \ Afuwin.

| Модель | Поддержка памяти | Управление таймингами | Разгон CPU | Управление напряжением | Мосфеты | Рабочий режим сна | Слоты расширения | Дисковая подсистема | Рейтинг | Стоимость | Форм-фактор |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Huananzhi X99-TF | 4 x DDR3 + 4x DDR4 | Есть | Есть | Есть | QM3092M6 & QM3098M6 | Есть | 3 x PCI-e x16 2 x PCI-e X1 | 8 x SATA 3.0 2 x M2 Nvme | 4.5★★★★✯ | $130 — $150 | ATX |

| Huananzhi X99-F8 | 8 x DDR4 | Есть | Есть | Есть | QM3092M6 & QM3098M6 | Есть | 3 x PCI-e x16 2 x PCI-e X1 | 8 x SATA 3. 0 02 x M2 Nvme | 4.6★★★★✯ | $130 — $150 | ATX |

| Huananzhi X99-AD3 | 4 x DDR3 | После прошивки | Нет | Нет | QN3103M6N & QN3107M6N | Есть | 2 x PCI-e x16 3x PCI-e X1 | 6 x SATA 3.0 4 x SATA 2.0 1 x M2 Nvme | 4.3★★★★✯ | $120 — $140 | ATX |

| Huananzhi X99-8M | 2 x DDR4 | Есть | Есть | Есть | QM3092M6 & QM3098M6 | Есть | 1 x PCI-e x16 2 x PCI-e X1 | 4 x SATA 3.0 1 x M2 Nvme | 4.3★★★★✯ | $90 — $110 | mATX |

| Jingsha X99 V1.0 | 8 x DDR3 | После прошивки | Нет | Нет | Есть | 3 x PCI-e x16 2 x PCI-e X1 | 8 x SATA 3.0 1 x M2 Nvme | 4.0★★★★☆ | $120 — $140 | ATX | |

| Jingsha X99-D4 | 2 x DDR4 | После прошивки | После прошивки | После прошивки | FKBA3004 & FKBA3016 | Есть | 1 x PCI-e x16 1 x PCI-e X4 | 4 x SATA 3. 0 01 x M2 Nvme | 3.5★★★✯☆ | $75 — $90 | mATX |

| Jingsha X99-D8 | 8 x DDR4 | После прошивки | После прошивки | После прошивки | FKBA3004 & FKBA3016 | Есть | 3 x PCI-e x16 2 x PCI-e X1 | 8 x SATA 3.0 1 x M2 Nvme | 4.0★★★★☆ | $120 — $140 | ATX |

| Aterminer X99 | 4 x DDR4 \ 4 x DDR3 | После прошивки | После прошивки | После прошивки | MDU1514 & MDU1517 / M3092M & M3098M | Нет | 2 x PCI-e x16 3 x PCI-e X1 | 8 x SATA 3.0 1 x M2 (nvme \ sata NGFF) | 4.1★★★★✯ | $90 — $110 | ATX |

| X99Z v102 | 4 x DDR4 | После прошивки | После прошивки | Нет | MDU1514 & MDU1517 / M3092M & M3098M | Есть | 1 x PCI-e x16 1 x PCI-e X1 | 6 x SATA 3. 0 01 x M2 Nvme 1 x M2 Sata (NGFF) | 4.2★★★★✯ | $80 — $100 | mATX |

| X99Z v500 | 2 x DDR3 + 2x DDR4 | После прошивки | После прошивки | Нет | SM4508NHKP & SM4522NHKP | Есть | 1 x PCI-e x16 1 x PCI-e X1 | 4 x SATA 3.0 1 x M2 (nvme \ sata NGFF) | 4.0★★★★✯ | $80 — $100 | mATX |

| ZX-MINX9D4 v1.2 | 2x DDR4 | Нет | Нет | Нет | QN3103M6N & QN3107M6N | Нет | 1 x PCI-e x16 1 x PCI-e X1 | 4 x SATA 3.0 1 x M2 (nvme \ sata NGFF) | 3.0★★★☆☆ | $65 — $80 | mATX |

О сайте | Контакты

Производитель материнских плат Хуанан | Compbest

3 марта 2021

С выбором процессора при сборке компьютера обычно проблем не возникает, но покупка материнской платы – отдельная тема. Продукция от китайского бренда Huananzhi давно вышла на наш рынок и стала популярной за счет ценовой доступности и высокой производительности. В этой статье – подробный обзор материнских плат «Хуанан» с описанием особенностей каждого сокета.

Продукция от китайского бренда Huananzhi давно вышла на наш рынок и стала популярной за счет ценовой доступности и высокой производительности. В этой статье – подробный обзор материнских плат «Хуанан» с описанием особенностей каждого сокета.

Материнские платы «Хуанан»

Материнки от китайского бренда характеризуются более доступной стоимостью, по сравнению с комплектующими деталями от других производителей. Для этих плат характерна высокая надежность, как для китайской продукции в целом. Независимо от модели, все материнки поддерживают разгон оперативки и CPU. По некоторым данным, сборка плат «Хуанан» производится на тех же предприятиях, что и устройств от брендов Gigabyte, MSI, Asus и других.

Оборудование от Huananzhi характеризуется высокой скоростью передачи данных. В любой материнке самым слабым местом являются конденсаторы. Но платы Huananzhi в этом плане – более стабильный и практичных вариант. При сборке используются твердотельные конденсаторы, обеспечивающие надежность устройства, а также расширяющие возможности оверклокинга.

Поколения материнок от Huananzhi

Можно выделить три поколения материнских плат Huanan:

- Х58;

- Х79;

- Х99.

Разберем особенности каждого из них.

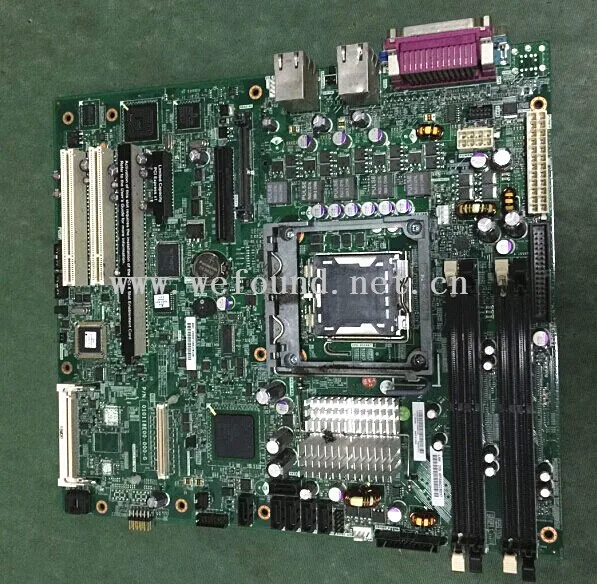

Huananzhi X58

Основные характеристики этой модели:

- форм-фактор устройства – АТХ;

- максимально допустимая частота оперативной памяти – 1 600 ГГц;

- 2 или 3 слота для модулей ОЗУ;

- встроенная сетевая плата. Она работает со скоростью 100/1 000 Мбит/с;

- слоты PCI, PCI Express х1, 2 PCI Express х16, 3 выхода для подключения Sata 2;

- звуковая плата – Realtek;

- два USB-порта 3.0 и шесть USB стандарта 2.0;

- два разъема PS/2 для подключения мыши и клавиатуры;

- 3 стандартных аудиовыхода;

- 1 разъем RJ-45.

Надежная шестифазная схема питания предлагает огромные возможности для разгона процессора. Производитель предусмотрел подключение высокопроизводительных кулеров мощностью до 187 Ватт. Одной из особенностей является поддержка памяти формата Registered RDIMM, что в целом удешевляет стоимость готового игрового компьютера.

Одной из особенностей является поддержка памяти формата Registered RDIMM, что в целом удешевляет стоимость готового игрового компьютера.

Huananzhi Х58 является универсальным вариантом. Система может быть совместима с последними видеокартами. Отработанные технологии производства и тщательный отбор комплектующих деталей делают эту материнку надежной и востребованной для сборки недорогих, но мощных ПК. Х50 – идеальный вариант для создания графических станций начального уровня. Плата поддерживает подключение процессоров до 6 ядер. При сборке компьютера необходимо использовать блок питания мощностью не менее 500 Вт.

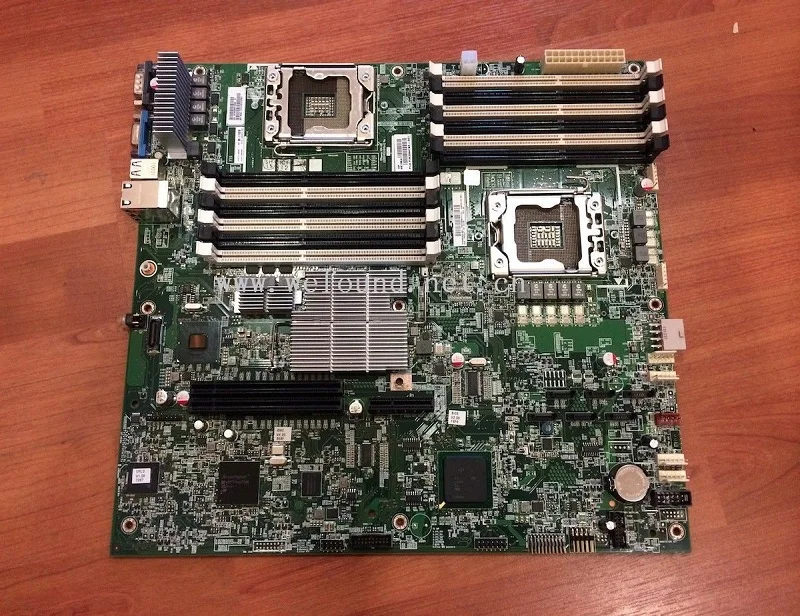

Huananzhi X79

Ранние версии этой материнки появились в 2016 году, т. е. до того, как сокет 2011 стал массовым. Платы были работоспособны, но не поддерживали ЕСС-память. Они не могли обеспечить стабильный разгон. Не все видеоадаптеры от AMD работали корректно. Версия 2.49 превзошла по характеристикам своих предшественников 2.46 и 2.47. В последних двух не работал режим сна – система отключалась, но кулеры продолжали функционировать. В 2.46 скорость порта М2 была низкой, а температурные датчики показывали некорректные данные.

В 2.46 скорость порта М2 была низкой, а температурные датчики показывали некорректные данные.

Модель 2.49 отличалась от предшественников:

- использованием чипсета B75 вместо С602;

- наличием 1 слота SATA 3.0;

- медленным SATA M2;

- использованием звуковой платы 7.1 вместо 5.1;

- удобным расположением SATA-портов;

- различными дополнительными улучшениями.

В 2.49Р могут использоваться разные чипсеты. При этом разгонный потенциал остался на том же уровне – 4–4,2 ГГц. Версию Х79 2.49 Plus коснулись преимущественно косметические изменения. В ней появились дополнительная подсветка слева от PCI-E портов и индикатор Post-кодов.

Следующая усовершенствованная версия 2.49 РВ поступила в массовое производство в 2019 году. Для этой материнской платы характерны более агрессивная раскраска и наличие дополнительного NVME-порта. Спустя еще один года производитель провел ребрендинг модели, после чего она стала называться Luxury. В этой версии NVME-разъемы функционируют на шине PCI-E X4.

В этой версии NVME-разъемы функционируют на шине PCI-E X4.

Х79 2.49ЗС, или Luxury 2.1, оснащается двумя встроенными кулерами над VRM. Для большего удобства управления предусмотрены кнопки включения и перезагрузки. В этой версии есть порт М2 NGFF, но нужно учитывать, что его активация влияет на настройки слота SATA 3.0. Чтобы сменить режим работы, предусматривается дополнительный переключатель на материнке. Через BIOS можно разогнать процессор и оперативную память до 1 866 МГц.

Материнка Х79-4D выполнена в черно-оранжевой расцветке. Здесь производитель предусмотрел только 4 слота для подключения ОЗУ, соответственно, при установке двух процессоров каждый CPU получит только по два канала. А ведь именно четырехканальная память является ключевой особенностью 2011 сокета.

В версии Х79-4D АВ, кроме NVME-слота, который стал уже стандартным для современных китайских материнок, предусматривается дополнительный LAN-порт. Также добавлено два разъема SATA 3.0. Боковые слоты расположены под небольшим углом. Поменялась расцветка текстолита, что в целом делает дизайн устройства другим.

Поменялась расцветка текстолита, что в целом делает дизайн устройства другим.

Huananzhi X99

Материнка Huananzhi X99 TF для сокета 2011-3 выделяется среди других моделей линейки современным дизайном. Плата считается одним из наиболее удачных китайских устройств для этого сокета. Дизайн материнки выполнен в черно-белом цвете. В X99 TF предусматриваются встроенная задняя панель и металлизированные слоты для PCI-E x16.

Также в этой версии есть четыре разъема для каждого типа ОЗУ. Серые слоты предназначены для DDR3, черные – для DDR4. Независимо от выбранного типа ОЗУ, максимальный объем памяти может быть не более 128 Гб. Для DDR3 максимально возможная частота разгона составляет 1 866 МГц, для DDR4 этот показатель увеличивается до 2 400 МГц. Но использовать оба типа ОЗУ одновременно не получится.

В подсистеме питания CPU предусматривается шесть фаз, для охлаждения процессора используются два небольших кулера. Вентиляторы встроены в радиаторное устройство. Такая система охлаждения раньше не встречалась ни на материнских платах «Хуананзи», ни на устройствах от других китайских брендов. К приятным мелочам можно отнести индикатор Post-кодов, кнопки активации и перезагрузки, слот для RGB-элементов.

К приятным мелочам можно отнести индикатор Post-кодов, кнопки активации и перезагрузки, слот для RGB-элементов.

Чипсеты материнских плат Huanan

В материнках «Хуанан» используются следующие виды чипсетов:

- С602 – серверный, с его помощью можно немного поднять шину через setFSB;

- B75 – пришел на смену серверному С620, основным недостатком является только один слот SATA 3.0, разгон через setFSB в данном случае невозможен;

- Х58 – контроллер ОЗУ отсутствует, а в системах на базе этого чипсета память подключается напрямую к ЦПУ. Х58 поддерживает разгон и может работать как с Core i7, так и с Xeon;

- Х79 – один из новейших вариантов, однако не поддерживает технологию Smart Response;

- Н61 – бюджетный чипсет, позволяющий подключить только два модуля ОЗУ, совместим со всеми CPU на LGA1155.

В будущем ожидается введение Smart Response в Х79. Эта технология обеспечивает кэширование жесткого диска за счет SSD, что в целом ускоряет работу ПК.

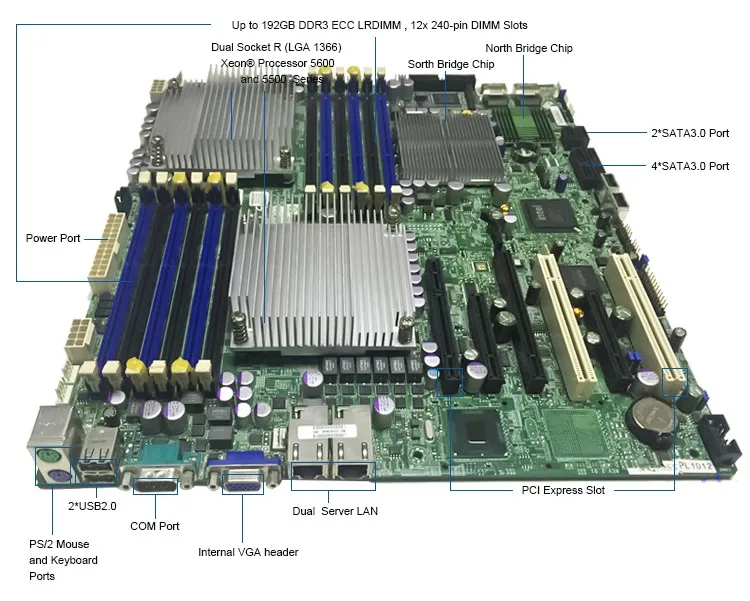

Сокеты

Сокеты материнских плат Huananzhi:

- 1155;

- 1366;

- 2011.

Сокет 2011 – прямой потомок 1366, унаследовавший все преимущества своего предшественника.

Потенциал разгона материнских плат Huananzhi

Многие модели Huananzhi поддерживают управление таймингами, а также возможность разгона контроллера памяти. Это позволяет увеличить пропускную способность ОЗУ. Некоторые CPU серии Xeon Е5 поддерживают разгон множителем и управление напряжением.

Чтобы увеличить частоту DDR3, сделайте следующее:

- зайдите в BIOS и сбросьте настройки кнопкой F9;

- перейдите в меню настроек памяти (Memory Configuration) и вручную выставьте частоту;

- в пункте Memory Timings измените параметр с Auto на Manual. Без этого конфигурация не запомнится;

- сохраните настройки и перезагрузите ПК;

- вернитесь в BIOS и настройте тайминги.

Что касается разгона процессора, то в некоторых материнках Х79 с разблокированным CPU в BIOS нельзя выставить множитель больше 39. В таком случае потребуется перепрошивка.

В таком случае потребуется перепрошивка.

Поделиться

Новый комментарий

Войти с помощью

Отправить

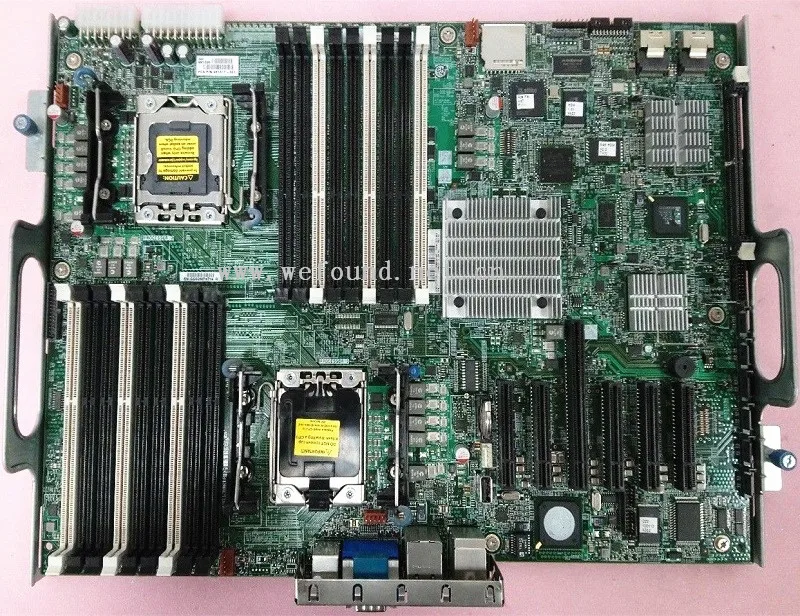

Это действительно произошло, причем с плохим BIOS и другими факторами, настаивает Bloomberg. • The Register

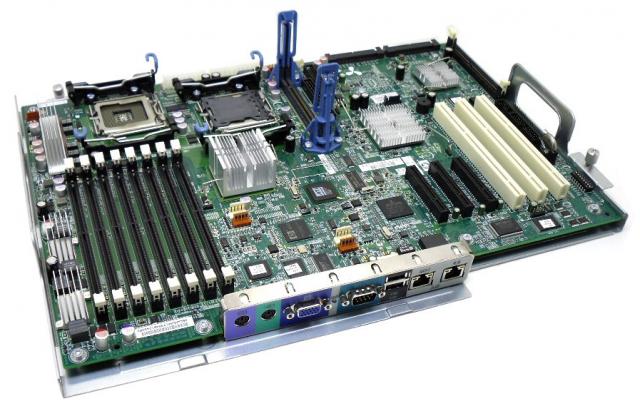

Вслед за спорным заявлением 2018 года в своей публикации BusinessWeek о том, что крошечные шпионские чипы были обнаружены на материнских платах серверов Supermicro в 2015 году, Bloomberg в пятницу удвоил ставку. утверждая, что продукты Supermicro были целью китайских оперативников более десяти лет, что сотрудники американской разведки знали об этом и что власти хранили эту информацию в тайне, создавая средства защиты для изучения атаки.

«Эксплуатация Китаем продуктов, произведенных американской компанией Supermicro, находилась под пристальным вниманием федеральных властей в течение большей части последнего десятилетия, по словам 14 бывших сотрудников правоохранительных органов и разведки, знакомых с этим вопросом», — говорится в отчете Bloomberg. , говорят, полагаются на интервью с более чем 50 источниками, в основном неназванными, в правительстве и частном секторе.

, говорят, полагаются на интервью с более чем 50 источниками, в основном неназванными, в правительстве и частном секторе.

В статье, продолжающей статью BusinessWeek о шпионских чипах 2018 года, упоминаются три конкретных инцидента: в 2010 году министерство обороны обнаружило, что тысячи его компьютеров отправляли данные военной сети в Китай из-за кода, скрытого в чипах, управляющих сервером. процесс запуска; обнаружение Intel в 2014 году того, что китайская хакерская группа проникла в ее сеть через сервер, который загрузил вредоносное ПО с сайта обновлений неизвестного поставщика; и предупреждение ФБР в 2015 году нескольким компаниям о том, что китайские агенты спрятали лишний чип с бэкдором на серверах одного производителя.

Другими словами, Bloomberg расширил свое заявление о том, что микросхемы, содержащие вредоносное шпионское ПО, были добавлены к материнским платам серверов Supermicro, включив в него заявления о злонамеренных изменениях программного обеспечения на уровне BIOS для загрузки и запуска кода наблюдения, скрытого в прошивке, а также включив предполагаемые атаки на другие продавцы.

Пекинский блюз

По данным Bloomberg, общими нитями в этих инцидентах являются Китай, Supermicro и неуказанные открытия «американских шпионов», которые не были широко раскрыты.

Далее в отчете утверждается, что контрразведывательная операция ФБР началась в 2012 году, в ходе которой в соответствии с Законом о наблюдении за внешней разведкой были получены ордера на слежку за группой сотрудников Supermicro. Но далее в статье говорится, что, хотя неясно, продолжается ли это расследование, федералы начали работать с людьми из частного сектора, чтобы проанализировать эти предполагаемые шпионские микросхемы, которые были спрятаны на печатных платах.

Этот сценарий не совсем неправдоподобен для некоторых специалистов по безопасности. «В иерархии методов кибератак, предпочитаемых спецслужбами, атаки самого высокого уровня — это те, которые продолжаются, даже когда машины выключены и программное обеспечение перезагружено», — сказал Алан Паллер, директор по исследованиям в Институте SANS и президент SANS. Технологический институт, электронное письмо на номер The Register . «Вредоносный чип — самое простое решение. Простые решения работают».

Технологический институт, электронное письмо на номер The Register . «Вредоносный чип — самое простое решение. Простые решения работают».

В конце концов, даже АНБ имело свои собственные магазины, добавляя лазейки к ИТ-оборудованию, когда оно поставлялось по всему миру.

Supermicro, как и следовало ожидать, отклонила сегодняшнюю историю в длинном заявлении. В частности, в нем говорилось:

На сегодняшний день никто не представил каких-либо публичных доказательств существования этих шпионских чипов: никто не указал на доску и не сказал миру, что это и есть шпионский чип. И многие уважаемые знатоки безопасности, в том числе Тэвис Орманди из Google, выразили глубокий скептицизм в отношении заявлений Bloomberg. Кроме того, есть опровержения, опубликованные два года назад, которые Supermicro цитирует в своем заявлении, от тогдашнего директора национальной разведки Дэна Коутса и директора ФБР Кристофера Рэя. Apple и Amazon опровергли любые предположения о том, что системы Supermicro, зараженные чипами для наблюдения, были запущены в производство.

Тем не менее, в сегодняшнем отчете Bloomberg упоминается имя источника, Мукула Кумара, который в качестве главного сотрудника службы безопасности компании Altera, разработавшей ПЛИС, утверждает, что узнал о таком шпионском чипе во время несекретного брифинга. «Это был шпионаж на самой плате, — цитирует его слова. — На плате был чип, которого там не должно было быть, который звонил домой — не в Supermicro, а в Китай». поговорил с бывшим руководителем крупной полупроводниковой компании, который попросил не называть его имени, о правдоподобии того, что поддельный кремний, упомянутый в отчете Bloomberg, может существовать, и мы были удивлены, обнаружив, что он счел это правдоподобным.0003

«Я физически держал в руках улики», — сказал он о существовании скомпрометированного оборудования. «Я видел это от нескольких правительств».

Расшифровка суперскандала с китайским супершпионским чипом Supermicro: что мы знаем и кто говорит правду?

ПОДРОБНЕЕ

Китай, Израиль и Великобритания преуспели в этих операциях, сказал он, а Франция, Германия и Россия также участвовали в них, но, по его мнению, они несколько менее способны с точки зрения подрывной деятельности.

Такие атаки действительно случаются, сказал наш источник, добавив, что есть правительственные контракты на изучение подрывных атак на оборудование, чтобы их можно было воспроизвести и улучшить. Однако, по его словам, они, как правило, не предназначены для общественности. Скорее они сосредоточены на получении доступа к критически важным системам, на разработке надежных активов национальной безопасности.

Если китайская микросхема действительно была идентифицирована, сказал он, то участники операции накосячили, не потратив ресурсов на то, чтобы лучше ее спрятать.

Программные атаки проще, сказал он, но их также легче проверить. Сложность оборудования затрудняет поиск имплантатов. Например, в микросхемах современных сотовых телефонов, по его словам, можно имплантировать кремний в печатную плату, а затем добавить микросхемы поверх нее, чтобы сделать изменение менее заметным.

«Если вы создадите что-то, чего там быть не должно, рентгенолог может это обнаружить», — сказал он. «Но если он немного меняет форму и размер существующего кремния, это сложнее проверить. Нетрудно добавить небольшую схему и не получить существенной разницы в наблюдаемости».

«Но если он немного меняет форму и размер существующего кремния, это сложнее проверить. Нетрудно добавить небольшую схему и не получить существенной разницы в наблюдаемости».

«Важно иметь представление о том, что происходит, чтобы мотивировать промышленность на внесение изменений и, в конечном итоге, обеспечить безопасность людей», — сказал наш источник.

Регистр спросил Supermicro, рассматривает ли она возможность судебного разбирательства против Bloomberg. Представитель компании был уклончивым, заявив лишь, что производитель пересматривает историю и рассматривает варианты. ®

Получите наш Технические ресурсы

Bloomberg: материнские платы Super Micro, используемые Apple, Amazon, содержали китайские шпионские чипы

Взломать планету —

Арс Посох

—

Википедия

Крошечные китайские чипы-шпионы были встроены в материнские платы Super Micro, которые затем были проданы компаниям в США, включая Amazon и Apple, сообщает Bloomberg. Отчет вызвал резкие опровержения со стороны Amazon, Apple и Super Micro.

Bloomberg утверждает, что чипы были первоначально и независимо друг от друга обнаружены Apple и Amazon в 2015 году и что компании сообщили о своих выводах в ФБР, что послужило поводом для расследования, которое продолжается до сих пор. В отчете утверждается, что крошечные чипы, замаскированные под другие компоненты или даже встроенные в стекловолокно самих материнских плат, были подключены к процессору управления, что давало им широкий доступ как к сети, так и к системной памяти. В отчете говорится, что чипы будут подключаться к определенным удаленным системам для получения инструкций, а затем могут выполнять такие действия, как изменение работающей операционной системы для удаления проверки пароля, тем самым открывая машину для удаленных злоумышленников.

Все платы были разработаны калифорнийской компанией Super Micro и произведены на Тайване и в Китае. В отчете утверждается, что оперативники, маскирующиеся под сотрудников Super Micro или представителей правительства, обратились к людям, работающим на четырех конкретных заводах, с просьбой внести изменения в конструкцию материнских плат, чтобы включить дополнительные чипы. Далее Bloomberg сообщает, что нападение было совершено подразделением Народно-освободительной армии Китая.

Реклама

Сообщается, что в ответ на обнаружение Apple выбросила около 7000 серверов Super Micro в своих центрах обработки данных, а Amazon продала китайский центр обработки данных. Apple прекратила отношения с Super Micro в 2016 году, хотя и утверждает, что это произошло по несвязанным причинам.

Super Micro, Apple и Amazon отрицают любую часть истории Bloomberg. Amazon заявляет, что это неправда, что «[Amazon Web Services] работала с ФБР для расследования или предоставления данных о вредоносном оборудовании»; Apple пишет, что ей «не известно о каком-либо расследовании ФБР», а Super Micro аналогичным образом «не знает о каком-либо расследовании по этой теме».