Какой цап стоит в imac: Воспроизведение аудио с высокой частотой дискретизации на компьютерах MacBook Air, MacBook Pro или Mac Studio

Содержание

Какой звуковой адаптер стоит в iMac?: ru_mac — LiveJournal

?

oFORmitel (imfor) wrote in ru_mac,

Category:

- Техника

- Cancel

Сообщники, подскажите, какой аудио адаптер стоит в следующих моделях:

iMас 21.5 MC509RS/A

iMас 27 MC510RS/A

iMас 27 MC511RS/A

Ещё лучше, если владельцы таких моделек с установленной виндой, посмотрят в диспетчере устройств что отображается.

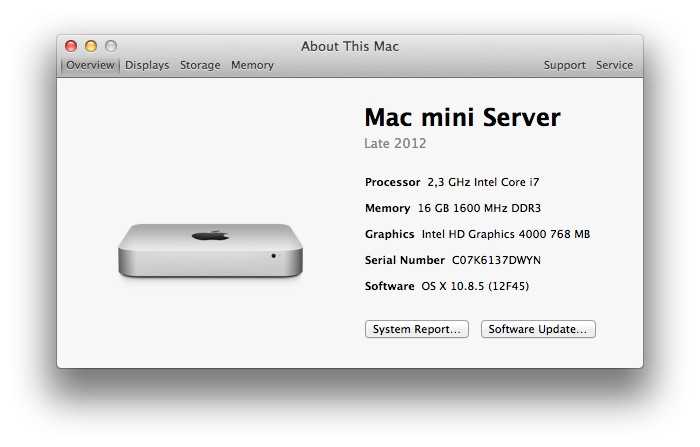

Суть вопроса: на днях устроили с другом тест-прослушивание на предмет херового звука его аймака. Сравнивали с макбуком белым. На iMac-е (20-ка с NV9400) звук в винде показывает какой-то Cirrus Logic, а в OS X Сведения о системе врут что якобы Intel HD!!!, и звучит всё это категорически отвратительно!

Бюджетный же макбук с интеловским 965 чипсетом и неизвестно каким звукочипом (предположительно ALC883) ложит его звуком на лопатки.

Так вот, предстоит покупка одной из указанных моделей iMac-ов, и логика мне подсказывает, что там наверняка либо AD2000 либо ALC883 (или их аналоги, что в принципе для моих ушей будет достаточно), однако хотелось бы быть уверенным! Все таки предстоит отвалить 64-82 тонны рыб, и разочарованным остаться потом совсем не хочется.

Tags: hardware, imac, звук

Subscribe

Не могу обновить iPhone

Всем добра! Дано: 1. iPhone SE (1Gen) iOS 13.6.1 2. MBP с 10.11.6 (El Capitan) на борту Айфон ребуется обновить на актуальную версию iOS 15.7.1…

Не работае учетная запись в Mail.app

Добрый день, сообщники! С утра вылезло уведомление: «Не удается проверить удостоверение сервера…» (см. скриншот). При нажатии…

Mail стабильно вылетает при удалении письма

Всем превед Пользуюсь родным почтовым клиентом лет 10. На клиенте настроено 5 учетных записей, все IMAP.

Все прекрасно работает, но есть проблема с…

Все прекрасно работает, но есть проблема с…

Photo

Hint http://pics.livejournal.com/igrick/pic/000r1edq

Не могу обновить iPhone

Всем добра! Дано: 1. iPhone SE (1Gen) iOS 13.6.1 2. MBP с 10.11.6 (El Capitan) на борту Айфон ребуется обновить на актуальную версию iOS 15.7.1…

Не работае учетная запись в Mail.app

Добрый день, сообщники! С утра вылезло уведомление: «Не удается проверить удостоверение сервера…» (см. скриншот). При нажатии…

Mail стабильно вылетает при удалении письма

Всем превед Пользуюсь родным почтовым клиентом лет 10. На клиенте настроено 5 учетных записей, все IMAP. Все прекрасно работает, но есть проблема с…

модели, характеристики, отличия и преимущества?

Опубликовано: Рубрика: FAQАвтор: Bestov Vladimir

Сегодня сложно найти человека, который бы не слышал об IMac. Безусловно, данную модель компьютерной техники можно назвать самой элитной и востребованной на современном рынке. Однако далеко не каждый человек знает, какая именно звуковая карта приспособлена для IMac устройств. Далее будет более подробно рассмотрен данный вопрос и дано несколько рекомендаций, которые позволят вашей звуковой карте прослужить немного дольше.

Безусловно, данную модель компьютерной техники можно назвать самой элитной и востребованной на современном рынке. Однако далеко не каждый человек знает, какая именно звуковая карта приспособлена для IMac устройств. Далее будет более подробно рассмотрен данный вопрос и дано несколько рекомендаций, которые позволят вашей звуковой карте прослужить немного дольше.

Содержание

- Чем отличаются звуковые карты в IMac и других устройствах?

- Какие звуковые карты встречаются наиболее часто в iMac?

- Преимущества карт Creativ и M-audio

Чем отличаются звуковые карты в IMac и других устройствах?

Именно этот вопрос интересует каждого человека, кто сталкивался с работой на IMac устройстве. Есть ли какие-то глобальные отличия от обычных компьютеров? Давайте попробуем разобраться:

- Как известно, практически все устройства компании Apple работают на базе Intel, и, следовательно, IMac тоже не исключение. Таким образом, мы приходим к выводу, что здесь стоит звуковая карта от данного производителя.

- Что касается различий, то их попросту нет. Кроме всего прочего, некоторые пользователи могут пользоваться и внешней звуковой картой, которую всегда можно приобрести отдельно.

- Что касается качества звуковых карт, которые установлены в IMac, то они достаточно неплохи, но звук все же в некоторых случаях оставляет желать лучшего. Однако, такой недостаток присущ лишь самым недорогим устройствам IMac.

Фото: Внешняя звуковая карта для mac OS

Какие звуковые карты встречаются наиболее часто в iMac?

Есть две звуковые карты, которые можно встретить практически в каждом втором IMac устройстве:

- Creativ. Это одна из самых популярных карт, которая устанавливается практически в каждом третьем компьютере независимо от модели и технических характеристик. Безусловно, вы можете найти и более мощные звуковые карты, однако по соотношению цена-качество, это лучшее, что есть на современном рынке в данный момент. На IMac такие звуковые карты устанавливаются не менее часто и пользуются достаточно высоким спросом.

Что касается звука, то в данном случае он вполне неплохой.

Что касается звука, то в данном случае он вполне неплохой.

ЦАП для iMac

- M-audio. Более дорогой вариант, который встречается в IMac немного реже, но качество звука здесь несопоставимо выше. Особенно это касается тех людей, которые любят слушать музыку в высоком качестве с отличным звучанием.

Преимущества карт Creativ и M-audio

- Первое – экономичность. Такое устройство стоит не так дорого, а по качеству оно совсем немного уступает более дорогим.

- Второе – доступность. Данную звуковую карту для iMac можно приобрести в любом специализированном магазине.

Роман Владимиров, эксперт по товарам Apple, менеджер компании pedant.ru. Консультант сайта appleiwatch. name, соавтор статей. Работает с продукцией Apple более 10 лет.

name, соавтор статей. Работает с продукцией Apple более 10 лет.

7

Понравилась статья? Поделиться с друзьями:

лучших ЦАПов для вашего Mac в 2022 году

Стол героя Фоси

(Изображение предоставлено Amazon)

Компания Apple недавно объявила, что вся коллекция треков Apple Music будет записана в формате Lossless Audio. Lossless Audio — это формат файла, который сжимает звук без потери данных. Вам понадобится пара проводных наушников, чтобы слушать звук без потерь, так как в настоящее время он не работает через Bluetooth. Сделав еще один шаг вперед, если вы хотите слушать аудио высокого разрешения без потерь, вам понадобится цифро-аналоговый преобразователь (ЦАП). Пользователи Mac, которые хотят в полной мере воспользоваться дорожками Hi-Resolution Lossless, захотят приобрести ЦАП. Давайте рассмотрим лучшие ЦАПы для вашего Mac.

(открывается в новой вкладке)

Fosi Audio Q4

ЦАП Plug and play

Fosi Audio Q4 — это устройство с поддержкой plug-and-play, его установка на Mac не требуется. Fosi имеет цельнометаллический корпус с регулировкой низких, высоких частот и громкости. Обратите внимание, что вам понадобится адаптер USB-C, если на вашем Mac нет портов USB-A.

Fosi имеет цельнометаллический корпус с регулировкой низких, высоких частот и громкости. Обратите внимание, что вам понадобится адаптер USB-C, если на вашем Mac нет портов USB-A.

(открывается в новой вкладке)

Стандартный дизайн DROP + Grace, балансный ЦАП

Настольный дизайн

ЦАП Grace — это настольный ЦАП, оснащенный микросхемой цифро-аналогового преобразования AKM AK4452, которая ранее использовалась в более крупном и дорогом оборудовании. Grace DAC имеет аккуратный внешний вид, на передней панели только один циферблат.

(открывается в новой вкладке)

FX AUDIO USB DAC Усилитель для наушников

Бюджетный ЦАП

Этот ЦАП не только недорогой, но и может использоваться вне рабочего стола, если вы хотите взять его с собой. Он может питаться от USB или постоянного тока, что делает FX AUDIO DAC универсальным.

Он может питаться от USB или постоянного тока, что делает FX AUDIO DAC универсальным.

(открывается в новой вкладке)

FiiO Q1 Mark II Native DSD DAC & Amplifier

Универсальный ЦАП

Уникальный дизайн FiiO Q1 с продолговатым регулятором громкости позволяет использовать этот ЦАП в ограниченном пространстве. Q1 автоматически определяет подключенное устройство, поэтому вам не нужно вручную изменять настройки и элементы управления. В качестве бонуса Q1 сертифицирован MiFi, поэтому он также будет без проблем работать с вашими устройствами iOS.

(открывается в новой вкладке)

Audioengine D1 24-битный ЦАП

Питание от USB

Audioengine D1 — это ЦАП plug-and-play с усилителем для наушников для высококачественного звука. Этот ЦАП питается от USB, поэтому отдельный источник питания не требуется, что делает его портативным, если вы хотите взять его с собой в дорогу.

(открывается в новой вкладке)

Усилитель для наушников Fosi Audio K3 HiFi ЦАП-преобразователь

Цифровой и алюминиевый

Fosi Audio K3 оснащен уникальным цифровым дисплеем и полностью алюминиевым корпусом. Отлично подходит для современных компьютеров Mac, он содержит вход USB Type-C.

Что такое цифро-аналоговый преобразователь (ЦАП)?

Почему вы можете доверять iMore

Наши эксперты-рецензенты часами тестируют и сравнивают продукты и услуги, чтобы вы могли выбрать лучшее для себя. Узнайте больше о том, как мы тестируем.

Цифро-аналоговый преобразователь (ЦАП) — это устройство, которое принимает цифровой сигнал и преобразует его в аналоговый. Возможно, в последнее время вы слышали много разговоров о ЦАПах. Вскоре Apple будет транслировать все 75 миллионов треков Apple Music в Apple Lossless Audio. Это означает, что Apple будет сжимать песню, чтобы она звучала именно так, как изначально задумал исполнитель, без потери каких-либо данных. Звучит здорово, не так ли? Единственная проблема в том, что вы не можете слушать треки Lossless через Bluetooth. Это исключает Beats, AirPods или любые наушники Bluetooth.

Звучит здорово, не так ли? Единственная проблема в том, что вы не можете слушать треки Lossless через Bluetooth. Это исключает Beats, AirPods или любые наушники Bluetooth.

Так как же слушать Apple Lossless Audio? Проще говоря; вам понадобится пара проводных наушников. Для наилучшего возможного качества звука Apple будет транслировать в формате Hi-Resolution Lossless Audio. Здесь вам понадобится ЦАП, помимо проводных наушников. Подключите ЦАП к вашему Mac, а затем подключите проводные наушники к ЦАП.

Даже если вы не хотите использовать ЦАП для прослушивания Apple Lossless Audio, он все равно может улучшить качество звука на Mac. Это удалит нежелательные шумы и искажения из любых звуковых дорожек.

Лучший ЦАП для Mac?

Мы выбрали Fosi Audio Q4 как лучший ЦАП для Mac. Он имеет полностью металлический корпус и отдельные регулировки низких, высоких частот и громкости. Это plug-and-play, поэтому нет необходимости в сложной установке. Он также имеет встроенный чип усилителя для наушников, а также является относительно недорогим.

FiiO Q1 — еще один отличный ЦАП. Он содержит полностью металлический корпус и уникальный продолговатый регулятор громкости. Он также сертифицирован MiFi, поэтому он может выполнять двойную функцию, и вы можете использовать его как с устройствами iOS, так и с Mac.

Получайте лучшее из iMore каждый день в свой почтовый ящик!

Свяжитесь со мной, чтобы сообщить о новостях и предложениях от других брендов Future. Получайте электронные письма от нас от имени наших надежных партнеров или спонсоров.

**Марк Голдшмитт** — отец троих мальчиков и обожает все, что связано с Apple. Родившийся и выросший в Квинсе, штат Нью-Йорк, и в настоящее время проживающий на Лонг-Айленде, Марк всю жизнь является поклонником New York Mets. {.конец}

Обязательное и дискреционное управление доступом: различия MAC и DAC

30 июня 2022 г.

Категория:

Безопасность

Контроль доступа является одним из наиболее важных методов кибербезопасности. Тщательная настройка прав доступа пользователей помогает обезопасить конфиденциальные данные и снижает вероятность успешной атаки.

Тщательная настройка прав доступа пользователей помогает обезопасить конфиденциальные данные и снижает вероятность успешной атаки.

Однако выбор модели управления доступом, подходящей для вашей организации, может оказаться сложной задачей. В одном из наших предыдущих постов мы рассмотрели модели управления доступом на основе ролей и атрибутов. В этой статье обсуждаются варианты использования обязательных и дискреционных моделей управления доступом. Мы также сравниваем два подхода — дискреционный и обязательный контроль доступа (DAC и MAC) — чтобы помочь вам выбрать один из них. Наконец, мы предоставляем советы по реализации.

Почему важен контроль доступа?

Контроль доступа определяет, какие пользователи, приложения и устройства могут просматривать, редактировать, добавлять и удалять ресурсы в среде организации. Контроль доступа — один из ключевых методов защиты конфиденциальных данных от кражи, неправомерного использования, злоупотреблений и других угроз. Существует два уровня контроля доступа: физический и логический.

Существует два уровня контроля доступа: физический и логический.

Контроль доступа помогает снизить как внутренние, так и внешние угрозы. Вот почему правила, законы и стандарты в области ИТ — NIST , HIPAA , PCI DSS и другие — обеспечивают строгие меры физического и логического контроля доступа. В этой статье мы обсуждаем модели логического контроля доступа.

Существует несколько моделей управления логическим доступом, в том числе обязательные, дискреционные, ролевые и атрибутивные. Процесс выбора и развертывания одной из этих моделей выглядит по-разному для каждой организации. Выбор модели зависит от:

- Характер защищаемых данных

- ИТ-требования и отраслевые стандарты

- Количество сотрудников

- Бюджет кибербезопасности

Давайте выясним, когда использовать обязательные и дискреционные модели управления доступом.

Узнайте больше об использовании системы «Экран» для управления привилегированным доступом

Что такое обязательный контроль доступа?

Принудительный контроль доступа (MAC) — это модель управления доступом, в которой операционная система предоставляет пользователям доступ на основе конфиденциальности данных и уровней доступа пользователя . В этой модели доступ предоставляется на основе необходимости знать : пользователи должны доказать потребность в информации, прежде чем получить доступ.

MAC также называется недискреционной моделью управления, что означает, что управление не осуществляется по усмотрению пользователя или владельца файла. MAC реализует принципы нулевого доверия со своими механизмами управления.

MAC считается самой безопасной из всех моделей управления доступом. Правила доступа в этой модели определяются вручную системными администраторами и строго соблюдаются операционной системой или ядром безопасности. Обычные пользователи не могут изменять атрибуты безопасности даже для данных, которые они создали.

Обычные пользователи не могут изменять атрибуты безопасности даже для данных, которые они создали.

Каковы основные принципы MAC?

1. Максимальная конфиденциальность ресурсов организации имеет первостепенное значение. Никто не имеет привилегий по умолчанию для доступа или редактирования чьих-либо данных.

2. Предоставление доступа осуществляется централизованно.

3. Каждое лицо и ресурс в системе имеют метки безопасности с их классификацией и категорией.

С MAC процесс получения доступа выглядит следующим образом:

- Администратор настраивает политики доступа и определяет атрибуты безопасности: уровни конфиденциальности, разрешения на доступ к различным проектам и типам ресурсов.

- Администратор назначает каждому субъекту (пользователю или ресурсу, который обращается к данным) и объекту (файл, база данных, порт и т. д.) набор атрибутов.

- Когда субъект пытается получить доступ к объекту, операционная система проверяет атрибуты безопасности субъекта и решает, можно ли предоставить доступ.

- Для получения доступа к объекту пользователь предоставляет свои учетные данные.

Помимо проверки уровней конфиденциальности и допуска (классификация соответствует между субъектом и объектом), операционные системы обращают внимание на то, что категория соответствует между субъектом и объектом. Наличие грифов «совершенно секретно» автоматически не предоставляет пользователю полный доступ к файлу, если он не относится к требуемой категории для объекта.

Для примера рассмотрим данные, имеющие уровень конфиденциальности «совершенно секретно» и гриф безопасности «инженерный проект». Он доступен группе пользователей, которые имеют допуск к «совершенно секретным» (классификация) и разрешение на доступ к инженерным документам (категория). Такие пользователи также могут получить доступ к информации, которая требует более низкого уровня допуска. Но сотрудники с более низким уровнем допуска или без права доступа к инженерной документации не могут получить доступ к такой информации./cdn.vox-cdn.com/uploads/chorus_asset/file/13062147/NIK_6994.1419962399.jpg)

MAC обеспечивает множество преимуществ для системы кибербезопасности. Но у него есть несколько недостатков, которые следует учитывать. Рассмотрим недостатки и преимущества обязательного контроля доступа.

Плюсы и минусы MAC

Плюсы

- Высокий уровень защиты данных — Администратор определяет доступ к объектам, и пользователи не могут изменить этот доступ.

- Детализация — Права доступа пользователей и параметры доступа к объектам устанавливаются администратором вручную.

- Иммунитет к атакам троянского коня — Пользователи не могут рассекретить данные или поделиться доступом к секретным данным.

- Меньше ошибок — Строгие и постоянно контролируемые политики помогают уменьшить количество системных ошибок, которые приводят к чрезмерно привилегированным пользователям.

- Строгое разделение — администраторы делят пользователей на подмножества и ограничивают доступ к ресурсам для этих подмножеств с помощью атрибутов безопасности.

Минусы

- Ремонтопригодность — Ручная настройка уровней безопасности и разрешений требует постоянного внимания со стороны администраторов.

- Масштабируемость — MAC не масштабируется автоматически. Новые пользователи и фрагменты данных требуют постоянного обновления объектов и конфигураций учетных записей.

- Вмешательство в работу пользователей — Пользователи должны запрашивать доступ к каждому новому фрагменту данных; они не могут настроить параметры доступа к своим данным.

Когда использовать MAC

Эта модель управления доступом в основном используется государственными организациями, военными и правоохранительными органами. MAC используется Правительство США для защиты секретной информации и для поддержки политик многоуровневой безопасности и приложений. Для лучшей защиты данных и соблюдения требований в страховой отрасли и банковской сфере организации используют MAC для контроля доступа к данным учетной записи клиента. Эта недискреционная модель управления доступом может также защитить доступ к базе данных, где процедурами, таблицами, представлениями и другими элементами будут объекты.

Эта недискреционная модель управления доступом может также защитить доступ к базе данных, где процедурами, таблицами, представлениями и другими элементами будут объекты.

MAC целесообразно использовать в организациях, которые ценят безопасность данных больше, чем операционную гибкость и затраты. Внедрение MAC в частной организации редко из-за сложности и негибкости такой системы.

Чистая модель MAC обеспечивает высокий и детальный уровень безопасности. С другой стороны, его сложно настроить и поддерживать. Вот почему принято комбинировать MAC с другими моделями контроля доступа.

Например, сочетание с ролевой моделью ускоряет настройку профилей пользователей. Вместо определения прав доступа для каждого пользователя администратор может создавать роли пользователей. В каждой организации есть пользователи с одинаковыми ролями и правами доступа: сотрудники с той же должностью, сторонние поставщики и т. д. Администратор может настроить роли для этих групп вместо того, чтобы настраивать индивидуальные профили пользователей с нуля.

Другая популярная комбинация — MAC и дискреционная модель управления доступом, или DAC. MAC можно использовать для защиты конфиденциальных данных, а DAC позволяет коллегам обмениваться информацией в корпоративной файловой системе.

Читайте также: Основные характеристики программы защиты от внутренних угроз для военных

Что такое дискреционный контроль доступа?

Дискреционный контроль доступа — это модель контроля доступа на основе идентификации , который предоставляет пользователям определенный контроль над своими данными. Владельцы данных (создатели документов или любые пользователи, уполномоченные управлять данными) могут определять права доступа для конкретных пользователей или групп пользователей. Другими словами, кому давать доступ и какие привилегии давать, решает владелец ресурса.

Разрешения на доступ для каждой части данных хранятся в списке управления доступом (ACL). Администратор создает этот список, когда пользователь предоставляет кому-либо доступ. Список может быть сгенерирован автоматически. ACL включает пользователей и группы, которые могут получать доступ к данным, и уровни доступа, которые у них есть. Системный администратор также может применять ACL. В этом случае ACL действует как политика безопасности, и обычные пользователи не могут редактировать или отменять ее.

Администратор создает этот список, когда пользователь предоставляет кому-либо доступ. Список может быть сгенерирован автоматически. ACL включает пользователей и группы, которые могут получать доступ к данным, и уровни доступа, которые у них есть. Системный администратор также может применять ACL. В этом случае ACL действует как политика безопасности, и обычные пользователи не могут редактировать или отменять ее.

Каковы основные принципы DAC?

1. Характеристики объекта (размер, имя, путь к каталогу) невидимы для неавторизованных пользователей.

2. Несколько неудачных попыток доступа требуют дополнительной многофакторной аутентификации или отказа в доступе.

3. Пользователи могут передавать права собственности на объекты другим пользователям. Также владелец определяет тип доступа других пользователей. Основываясь на этих привилегиях доступа, операционная система решает, предоставлять ли доступ к файлу.

Получение доступа к файлу в модели DAC работает следующим образом:

- Пользователь 1 создает файл и становится его владельцем, либо получает права доступа к существующему файлу.

- Пользователь 2 запрашивает доступ к этому файлу. Они предоставляют свои учетные данные: имя пользователя, пароль или что-то еще.

- Пользователь 1 предоставляет доступ по своему усмотрению. Однако пользователь 1 не может предоставлять права доступа, превышающие его собственные. Например, если пользователь 1 может только читать документ, он не может позволить пользователю 2 редактировать его.

- Если нет противоречия между ACL, созданным администратором, и решением, принятым пользователем 1, доступ предоставляется.

Дискреционный контроль доступа — довольно популярная модель, поскольку она предоставляет пользователям большую свободу и не требует административных издержек. Однако он имеет ряд существенных ограничений.

Плюсы и минусы DAC

Плюсы

- Удобный для пользователя — Пользователи могут управлять своими данными и быстро получать доступ к данным других пользователей.

- Гибкий — Пользователи могут настраивать параметры доступа к данным без участия администраторов.

- Простота обслуживания — Добавление новых объектов и пользователей не занимает много времени у администратора.

- Детализация — Пользователи могут настраивать параметры доступа для каждой части данных.

Минусы

- Низкий уровень защиты данных — DAC не может обеспечить надежную безопасность, поскольку пользователи могут делиться своими данными так, как им нравится.

- Непонятное управление доступом — Централизованного управления доступом нет, поэтому чтобы узнать параметры доступа, нужно проверять каждый ACL.

- Наложение привилегий пользователя — Может возникнуть конфликт разрешений с пользователями нескольких вложенных рабочих групп.

Когда использовать DAC

DAC не следует использовать организациям, которые работают с чрезвычайно конфиденциальными данными (медицинскими, финансовыми, военными и т. д.) по нескольким причинам:

д.) по нескольким причинам:

- Если пользователь 1 разделяет права доступа с пользователем 2, нет гарантии, что пользователю 2 нужен этот доступ для работы, что он не украдет или не испортит данные и не предоставит доступ злоумышленнику.

- Невозможно контролировать информационные потоки внутри сети.

- Невозможно обеспечить соблюдение принципов наименьших привилегий, необходимости знать и разделения обязанностей.

В то же время DAC — хороший выбор для малых предприятий с ограниченным ИТ-персоналом и бюджетом на кибербезопасность. Это позволяет обмениваться информацией и обеспечивает бесперебойную работу бизнеса. Этот подход, применяемый в организации с 10–20 сотрудниками, лишен сложности и проблем контроля, связанных с использованием DAC в организациях с сотнями или тысячами сотрудников.

Сравнение MAC и DAC

Давайте рассмотрим ключевые характеристики этих двух моделей — обязательный и дискреционный контроль доступа — и посмотрим, в чем разница между MAC и DAC.

| Характеристика | MAC | ЦАП |

| Контроль доступа, усиленный | Администраторы и операционная система | Администраторы и пользователи |

| Форма политики управления доступом | Уровни конфиденциальности и допуски | Списки контроля доступа с идентификаторами пользователей |

| Гибкость | ||

| Масштабируемость | ||

| Простота | ||

| Техническое обслуживание | Жесткий | Легкий |

| Стоимость внедрения | Высокий | Низкий |

| Зернистость | Высокий (админы регулируют зазоры для каждого пользователя и объекта вручную) | Высокий (пользователи могут назначать права доступа любому другому пользователю или группе) |

| Простота использования | ||

| Уровень безопасности | Высокий | Низкий |

| Полезно для | Правительственные, военные, правоохранительные органы | Малые и средние компании |

| Доверенные пользователи | Только администраторы | Все пользователи |

| Базовый уровень для получения решений о доступе | Задачи и объекты, имеющие собственные идентификаторы | Владение и идентификаторы пользователей |

Это сравнение DAC и MAC показывает, что это очень разные модели управления доступом, подходящие для разных типов организаций. DAC хорошо подходит для организаций, которым требуется гибкость и удобные рабочие процессы. С другой стороны, MAC больше подходит для организаций, которые работают с особо конфиденциальными данными.

DAC хорошо подходит для организаций, которым требуется гибкость и удобные рабочие процессы. С другой стороны, MAC больше подходит для организаций, которые работают с особо конфиденциальными данными.

Читайте также: Управление ключами SSH

Внедрите надежное и гибкое управление доступом с помощью системы «Экран 9»0095

Во многих организациях требуются элементы моделей как дискреционного, так и обязательного контроля доступа. Гибкость, масштабируемость и простота DAC важны для создания простого и бесперебойного рабочего процесса. В то же время организациям может потребоваться высокий уровень безопасности и детализации, предлагаемые моделью MAC.

Являются ли эти характеристики ключевыми для вашей организации? Функциональность управления доступом «Экран Систем» может помочь вам получить лучшее от MAC и DAC с универсальной платформой. Мы предлагаем широкий спектр возможностей контроля доступа:

- Управление идентификацией — автоматическая аутентификация и авторизация пользователей подтверждает личность, чтобы снизить риск несанкционированного или злонамеренного доступа.

- Многофакторная аутентификация. Подтверждайте личности пользователей, дважды проверяя их с помощью различных факторов (знание, наследование, владение), чтобы остановить злоумышленников и обеспечить дополнительный уровень контроля доступа.

- Вторичная аутентификация — подтвердите личность каждого пользователя для общих учетных записей, запросив личные учетные данные.

- Управление паролями и секретами — автоматические одноразовые пароли, создание учетных данных и регулярная ротация упрощают работу вашего администратора, поскольку ручных процедур меньше. Более того, это снижает вероятность ошибок пользователей, поскольку нет необходимости запоминать или записывать пароли.

- Управление привилегированным доступом — Надежный контроль над привилегиями пользователей и мониторинг пользовательских сеансов помогают защитить манипуляции с наиболее важными данными в вашей организации.

- Рабочий процесс утверждения запроса — безопасный способ управления всеми запросами пользователей на доступ, когда администратор видит и контролирует все попытки доступа.

Все прекрасно работает, но есть проблема с…

Все прекрасно работает, но есть проблема с…

Что касается звука, то в данном случае он вполне неплохой.

Что касается звука, то в данном случае он вполне неплохой.