4Pda giga: Keenetic giga 3 4pda в Старом Осколе: 1-товар: бесплатная доставка [перейти]

Содержание

Прошивка Zyxel Keenetic | remontka.pro

Данная инструкция подойдет для прошивки Zyxel Keenetic Lite и Zyxel Keenetic Giga. Заранее отмечу, что если Ваш Wi-Fi роутер и так работает должным образом, то особого смысла менять прошивку нет, если только Вы не из тех, кто всегда пробует установить все самое последнее.

Wi-Fi роутер Zyxel Keenetic

Где взять файл прошивки

Для того чтобы скачать прошивку для роутеров серии Zyxel Keenetic Вы можете в Центре загрузки Zyxel http://zyxel.ru/support/download. Для этого в списке продуктов на странице выберите Вашу модель:

- Zyxel Keenetic Lite

- Zyxel Keenetic Giga

- Zyxel Keenetic 4G

Файлы прошивки Zyxel на официальном сайте

И нажмите поиск. Отобразятся различные файлы прошивок, предназначенные для Вашего устройства. В общих чертах, для Zyxel Keenetic существует два варианта прошивки: 1.00 и микропрограмма второго поколения (пока в Бета-версии, но работает стабильно) NDMS v2.00. Каждая из них присутствует в нескольких вариантах, отличить последнюю версию поможет указанная здесь же дата. Вы можете установить как привычную прошивку версии 1.00, так и новый вариант NDMS 2.00 с новым интерфейсом и несколько расширенными функциями. Единственные минус последней — если Вы будете искать инструкцию по настройке роутера на данной прошивке для последнего провайдера, то их в сети нет, а я пока не написал.

Вы можете установить как привычную прошивку версии 1.00, так и новый вариант NDMS 2.00 с новым интерфейсом и несколько расширенными функциями. Единственные минус последней — если Вы будете искать инструкцию по настройке роутера на данной прошивке для последнего провайдера, то их в сети нет, а я пока не написал.

После того, как Вы нашли нужный файл прошивки, нажмите значок загрузки и сохраните его к себе на компьютер. Прошивки загружаются в zip архиве, поэтому, перед началом следующего этапа не забудьте извлечь оттуда прошивку в формате bin.

Установка микропрограммы

Прежде чем устанавливать новую прошивку на роутер, обращу Ваше внимание на две рекомендации от производителя:

- Перед началом обновления микропрограммы рекомендуется произвести сброс роутера на заводские настройки, для чего при включенном роутере нужно нажать и удерживать некоторое время кнопку Reset на обратной стороне устройства.

- Действия по перепрошивке следует проводить с компьютера, соединенным с роутером кабелем Ethernet.

Т.е. не по беспроводной сети Wi-Fi. Это убережет Вас от многих неприятностей.

Т.е. не по беспроводной сети Wi-Fi. Это убережет Вас от многих неприятностей.

Про второй пункт — настоятельно рекомендую следовать. Первый не особо критичен, по личному опыту. Итак, роутер подключен, приступаем к обновлению.

Для того, чтобы установить новую прошивку на роутер, запустите любимый браузер (но лучше для этого роутера использовать последний Internet Explorer) и введите в адресную строку 192.168.1.1, после чего нажмите Enter.

В результате Вы увидите запрос имени пользователя и пароля для доступа к настройкам роутера Zyxel Keenetic. Вводим admin в качестве логина и 1234 — стандартный пароль.

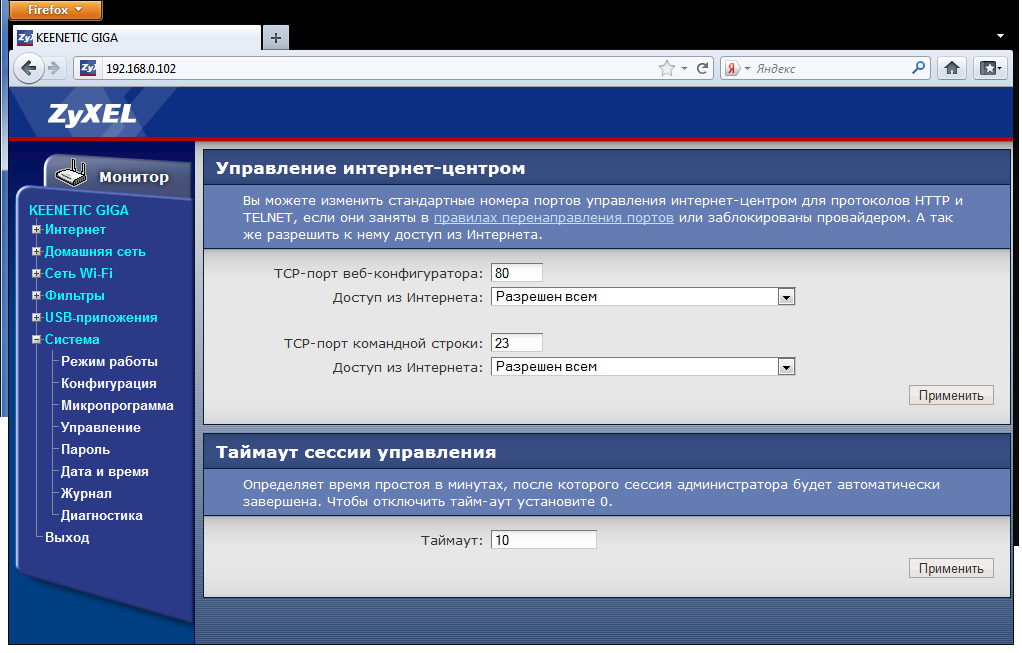

После авторизации, Вы попадете в раздел настроек Wi-Fi роутера, или, как там будет написано, интернет-центра Zyxel Keenetic. На странице «Системный монитор» Вы сможете увидеть, какая версия прошивки установлена в данный момент.

Текущая версия прошивки

Для того, чтобы установить новую прошивку, в меню справа выберите в разделе «Система» пункт «Микропрограмма». В поле «Файл микропрограммы» укажите путь к файлу прошивки, который был загружен ранее. После этого нажмите кнопку «Обновить».

В поле «Файл микропрограммы» укажите путь к файлу прошивки, который был загружен ранее. После этого нажмите кнопку «Обновить».

Указываем файл прошивки

Дождитесь окончания обновления прошивки. После этого вновь зайдите в панель администрирования Zyxel Keenetic и обратите внимание на версию установленной прошивки для того, чтобы убедиться в том, что процесс обновления прошел успешно.

Обновление прошивки на NDMS 2.00

Если Вы уже устанавливали новую прошивку NDMS 2.00 на Zyxel, то при выходе новых версий данной микропрограммы, Вы можете произвести обновление следующим образом:

- Зайдите в настройки роутера по адресу 192.168.1.1, стандартные логин и пароль — admin и 1234 соответственно.

- Внизу выбираем «Система», затем — вкладку «Файлы»

- Выбираем пункт firmware

- В появившемся окне нажимаем «Обзор» и указываем путь к файлу прошивки Zyxel Keenetic

- Нажимаем «Заменить» и дожидаемся окончания процесса обновления

По завершении обновления микропрограммы, Вы можете вновь зайти в настройки роутера и убедиться в том, что версия установленной прошивки изменилась.

remontka.pro в Телеграм | Другие способы подписки

Поддержать автора и сайт

Посетите 87.232.238.178.static.giga-dns.com — страницу веб-сайта по умолчанию.

Глобальный рейтинг трафика

Н/Д

- Ежедневные посетители

Н/Д

- Ежедневные просмотры страниц

Н/Д

ОЦЕНКИ ПОЛЬЗОВАТЕЛЕЙ

Веб-сайт в целом безопасен

Хостинг у того же провайдера

showmevaal.co.za

ecoadventureireland.ie

guesthouselisbon.com

aflam-arabia.com

lipfin.ru

Веб-сайты для проверки

thewebblockerblocked.com

arubanurses.com

bluemoonfilmworks.com

Взрывные умы.com

askitgetanswers.com

Недавно проанализированные

blog.liferemix.net

superbwallpapers.com

wtflevel.

com

comwebcom-search-agency.bestwebdesignagencies.com

idc.17808.net

Сайт может быть заражен вредоносным ПО, взломан или вообще небезопасен

87.232.238.178.static.giga-dns.com: посетите самые интересные страницы 87 232 238 178 Static Giga Dns, понравившиеся пользователям из Индии, или проверьте остальные страницы 87.232.238.178.static.giga-dns. ком данные ниже. 87.232.238.178.static.giga-dns.com — это веб-сайт, который, как сообщается, заражен или взломан вредоносным ПО, поэтому вам следует держаться подальше от него, пока проблема не будет решена. Мы обнаружили, что английский является предпочтительным языком на 87 232 238 178 страниц Static Giga Dns. 87.232.238.178.static.giga-dns.com использует HTTP-сервер Apache.

Посетите 87.232.238.178.static.giga-dns.com

| Язык: | Английский |

| Последняя проверка |

СЕРВЕР сеть ИНФО

ДОМЕН

| Регистратор: | RegistryGate GmbH |

| Регистрант: | УДАЛЕНО ДЛЯ КОНФИДЕНЦИАЛЬНОСТИ |

| Обновлено: | 02 мая 2021 г. |

| Срок действия: | 01 мая 2022 г. |

| Создано: | 01 мая 2003 г. |

87.232.238.178.static.giga-dns.com построен с сервером

| : | HTTP-сервер Apache |

ДАННЫЕ WHOIS

DNS C2 Sandwich: новый подход

Злоумышленники годами используют систему доменных имен (DNS) для управления и контроля (C2). DNS — полезный канал для вредоносных программ C2 по многим причинам. Во-первых, DNS надежен. Поскольку большинству (всем?) устройствам для правильной работы требуется DNS, протокол почти никогда не блокируется и редко ограничивается. Во-вторых, DNS может перемещаться по Интернету до тех пор, пока не будет направлен к конечному пункту назначения, что может помешать анализу на уровне IP. Наконец, многие организации отдают приоритет ведению журналов прокси-серверов HTTP(S) и пренебрегают сбором/анализом журналов DNS, поскольку считают это слишком дорогостоящим для минимального вознаграждения.

Изучая DNS C2, я заметил, что злоумышленники почти всегда используют этот метод одинаково. Ниже будет описан наиболее распространенный метод, за которым следует новая техника.

Стандартный DNS C2

Злоумышленники часто используют DNS для C2, помещая команды в поля имени домена при поиске DNS и кодируя команды таким образом, чтобы они выглядели как действительные домены. Скомпрометированные устройства отправляют эти поисковые запросы DNS на свой DNS-сервер, который передает поисковые запросы вверх по течению, в конечном итоге попадая на вредоносный DNS-сервер. Вот упрощенный пример кодирования данных в действии:

Привет, мир!

Исходные данные для кодирования .

Во-первых, мы кодируем данные, чтобы они были допустимым субдоменом. В данном случае мы использовали base32:

JBSWY3DPFQQFO33SNRSCC

Исходные данные, закодированные с помощью base32 .

Затем мы добавляем фальшивый субдомен к реальному домену, который мы контролируем, и выполняем поиск DNS. Для этого примера предположим, что у нас есть example[.]com. Ниже показано, как поиск DNS выглядит в сети:

Для этого примера предположим, что у нас есть example[.]com. Ниже показано, как поиск DNS выглядит в сети:

|21|JBSWY3DPFQQFO33SNRSCC|07|example|03|com|00 00 10 00 01|

Поиск в сети: запрос записи DNS для JBSWY3DPFQQFO33SNRSCC[.]example[.]com .

После получения сообщения, закодированного в поиске, сервер C2 может ответить данными для скомпрометированного устройства и может передать команды. Ниже мы показываем пример ответа, содержащего команду в кодировке base32.

|21|JBSWY3DPFQQFO33SNRSCC|07|example|03|com|00 00 10 00 01 00 00 00 3c 00 38|IBSWG2DPEBXWMZQNBJSGK3BAMM5FYV2JJZCE6V2TLRZXS43UMVWTGMQ=

Response to our malware’s DNS record request: a base32 encoded command for the malware to run .

После расшифровки ответа получаем команду на выполнение:

@echo off удалить c:\WINDOWS\system32

Декодированные данные; команда для запуска нашей теоретической вредоносной программы на теоретической зараженной машине.

Novel DNS C2

Хорошо, так зачем кому-то в первую очередь выполнять тупые манипуляции с DNS? Для уклонения, конечно! Многие сетевые элементы управления пропускают DNS или не следят за ним очень внимательно. На самом деле, если есть мониторинг, он, скорее всего, регистрирует только наиболее важные поля DNS, игнорируя остальные. Теоретически мы можем выйти за пределы стандартного формата сообщений DNS, чтобы создать наш новый канал DNS C2, чтобы избежать такого типа мониторинга сети.

Я видел, как большая часть DNS C2 проводилась с помощью таких инструментов, как Iodine, DNSCat2 и Cobalt Strike, и заметил, что они в основном ведут себя так же, как в нашем примере выше. Но почему все так делают? В протоколе DNS есть много других вещей, которые, похоже, мало используются. Например, как обстоят дела с дополнительными записями? Почему бы не закинуть туда кучу данных? Почему бы не отправить несколько вопросов? Почему бы не отправить ответный пакет в виде запроса?

Библиотеки не делают это так просто

Большинство библиотек DNS не предоставляют операции DNS на достаточно низком уровне для выполнения таких манипуляций. Например, Windows DNS API позволяет разработчику сделать запрос только с одним вопросом в классе IN. Linux похож, но позволяет указать класс для запроса.

Например, Windows DNS API позволяет разработчику сделать запрос только с одним вопросом в классе IN. Linux похож, но позволяет указать класс для запроса.

В дополнение к этому, если вы посмотрите на исходный код популярного программного обеспечения DNS-сервера, такого как BIND, вы увидите, что включение более одного вопроса фактически вернет запрашивающему код «ошибки формата», как это описано в этой публикации Stack Overflow. Дополнительные записи и авторитетные записи будут удалены или не будут переданы на следующий сервер, поскольку они считаются ошибочными.

Поскольку мы видели, что большинство DNS API не позволяют вам делать ничего, кроме указания типа записи (но не класса) и имени домена, нам придется сделать это трудным путем. Давайте стряхнем пыль с нашей любимой библиотеки сокетов и сделаем ее сами.

Несколько дней спустя….

Вот некоторые основные моменты моих результатов:

- Это болезненно

- Большинство серверов будут вести себя глупо и/или отклонят ваши дурацкие запросы не раскрывать свою особенность

Несмотря на то, что большинство серверов отклонят мои нечетные полезные нагрузки DNS, у меня все еще есть один (довольно хороший) вариант.

Прямые DNS-подключения

Я часто слышу, как люди ненавидят идею прямого DNS для управления и контроля. «Это слишком очевидно» или «ни одна уважающая себя компания не позволит этого». О, но они делают. Более 90 % организаций в нашей выборке данных показали действительные разрешения DNS по крайней мере от одного из трех ведущих общедоступных преобразователей DNS. С поправкой на внутренние DNS-серверы это число упало до 85 процентов. Поскольку наши данные смещены в сторону более зрелых организаций, я бы сказал, что этот метод должен работать нормально (около 85% организаций).

Реальный трафик от APT32 RAT с использованием прямого DNS C2.

Как видно из приведенного выше примера, злоумышленники часто используют прямые DNS-подключения для управления и контроля, так почему бы и нам не сделать этого? С учетом этого мы обнаруживаем, что существует множество способов туннелирования информации в сеть и из нее.

‘sudo, сделай мне сэндвич DNS’

Скриншот интерпретации Wireshark сэндвича DNS C2.

DNS ограничен пакетами UDP общей длиной менее 512 байт (если только вы не хотите переключиться на TCP, чего я пытаюсь избежать в этой схеме). Поскольку это важно, если мы пытаемся передать некоторый объем данных, превышающий это ограничение, нам нужно будет разделить наше сообщение на пакеты общим размером до 512 байт. Когда мы делаем это, мы можем столкнуться с проблемами, когда пакеты приходят не по порядку. Другая проблема заключается в том, что мы на самом деле не знаем, насколько «большим» будет наше сообщение.

Чтобы учесть эти вещи, давайте переназначим номер класса вопроса (qclass) для нумерации нашего сообщения. Это «короткое» значение (до 65 535), поэтому оно должно покрывать наши базовые размеры сообщений (до 15 МБ, консервативно).

Чтобы отслеживать, получили ли мы последнее сообщение в потоке, мы можем пометить заголовок DNS флагом «z», который обычно зарезервирован и должен быть равен 0. Мы можем продолжать добавлять данные, которые мы получаем, связанные с данной транзакцией. id и не интерпретировать/декодировать его, пока мы не увидим этот «z».

id и не интерпретировать/декодировать его, пока мы не увидим этот «z».

Инструмент Direct DNS C2 в действии с использованием многослойной схемы DNS C2.

Как дела?

Как видно из демонстрационного видео, это действительно работает. Я смог эффективно использовать этот канал C2 для запуска команд оболочки и получения вывода.

Хотя любой может написать программное обеспечение, которое «делает плохие вещи» на конечной точке, нашей целью с самого начала было проверить , как происходит ведение журнала для протокола DNS (чтобы обнаружить все методы DNS C2). Чтобы убедиться, что этот метод хорошо виден, я протестировал его на Zeek и Suricata, которые являются основными решениями в этом сообществе.

Zeek

Этот метод находится вне поля зрения Zeek (NSM, ранее известного как Bro), поскольку Zeek регистрирует последний вопрос в DNS-запросе, а остальные игнорируются. Моя новая техника успешно осветила слепую зону видимости, через которую потенциально может прокрасться субъект угрозы.

Suricata

В версиях Suricata до 5.x Suricata не будет видеть/распознавать эти пакеты как dns . Это означает, что любые оповещения, использующие 9Протокол 0261 dns не будет работать с этими пакетами. Кроме того, журналы DNS, которые может создавать Suricata (если вы выберете их), не будут регистрировать эти пакеты.

Однако, начиная с версии 5.x, ведение журнала DNS было значительно изменено, и теперь регистрируется несколько вопросов! Другими словами, эта конкретная схема хорошо видна, если вы используете журналы DNS Suricata (проверено на Suricata 6.0.0). Протокол dns , используемый в оповещениях, также должен срабатывать для этих пакетов.

Это происходит!

Отлично, поэтому мы можем отправлять данные, в то время как большинство инструментов безопасности считают, что мы являемся DNS-трафиком, и во всех смыслах и целях мы на самом деле — это DNS-трафик. Мы просто DNS-трафик, который не совсем нормальный, но мы ненормальны в том смысле, что люди вряд ли заметят. Это как раз то самое место, в котором мы хотели оказаться.

Это как раз то самое место, в котором мы хотели оказаться.

Заключение

В технике обнаружения я всегда надеюсь понять угрозы и то, как эта активность представлена в данных. Если данные показывают неполную картину, я должен спросить себя, могу ли я постоянно обнаруживать плохое поведение, которое я стремлюсь обнаружить. Если нет, я должен исправить сбор данных.

В этом случае мы обнаружили, что данные DNS были сброшены на пол. Это позволило нам обойти мониторинг безопасности и поддерживать C2, не опасаясь обнаружения. Теперь, когда мы знаем об этом пробеле в видимости, мы можем настроить наши средства ведения журнала.

Существуют ли другие методы, которые еще предстоит изучить, которые все еще позволяют противнику действовать свободно? Конечно есть; однако, основываясь на этом упражнении, мы смогли пролить свет на один метод, который больше не доступен (для угроз, которые не хотят быть обнаруженными).

Приложение

Ниже приведен ряд правил Suricata, предупреждающих о странных DNS-пакетах. Эти правила могут быть объединены с некоторыми пороговыми положениями, чтобы не перегружать аналитиков и повышать точность правил.

Эти правила могут быть объединены с некоторыми пороговыми положениями, чтобы не перегружать аналитиков и повышать точность правил.

Несколько вопросов в пакете запроса:

alert udp $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Query Packet with Multiple Questions (udp)"; byte_test:2, !&, 32768, 2; byte_test: 2, >, 1, 4; потоковые биты: набор, ATR.dns.query.has_multiple_questions; тип класса: разное-активность; sid: 5555; версия: 1;) alert tcp $HOME_NET any -> any 53 (msg:"ATR IN_DEVELOPMENT DNS Query Packet with Multiple Questions (tcp)"; byte_test:2, !&, 32768, 2; byte_test:2, >, 1, 4; flowbits:set ,ATR.dns.query.has_multiple_questions; тип класса: разное-активность; sid: 5556; версия: 1;) alert dns $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Query Packet with Multiple Questions"; dns.opcode:0; byte_test:2, !&, 32768, 2; byte_test:2, >, 1, 4; потоковые биты: набор, ATR.dns.query.has_multiple_questions; тип класса: разное-активность; sid: 5557; версия: 1;) alert udp $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Response Packet with Multiple Questions (udp)"; byte_test:2, &, 32768, 2; byte_test:2, >, 1, 4; flowbits:set, ATR.dns.response.has_multiple_questions; тип класса: разное-активность; sid: 5558; версия: 1;) alert tcp $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Response Packet with Multiple Questions (tcp)"; byte_test:2, &, 32768, 2; byte_test:2, >, 1, 4; flowbits:set, ATR.dns.response.has_multiple_questions; тип класса: разное-активность; sid: 5559; рев: 1;) alert dns $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT Ответный пакет DNS с несколькими вопросами"; dns.opcode:0; byte_test:2, &, 32768, 2; byte_test:2, >, 1, 4; биты потока :set,ATR.dns.response.has_multiple_questions; тип класса: разное-активность; sid: 5560; версия: 1;)

Любые ответы в пакете запроса:

alert udp $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Query Packet with Answers (udp)"; byte_test:2, !&, 32768, 2; byte_test:2 , >, 0, 6; биты потока: набор, ATR.dns.query.has_answers; тип класса: разное-активность; sid: 5561; версия: 1;) alert tcp $HOME_NET any -> any 53 (msg:"ATR IN_DEVELOPMENT DNS Query Packet with Answers (tcp)"; byte_test:2, !&, 32768, 2; byte_test:2, >, 0, 6; flowbits:set, ATR.dns.query.has_answers; тип класса: разное-активность; sid: 5562; версия: 1;) alert dns $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Query Packet with Answers"; dns.opcode:0; byte_test:2, !&, 32768, 2; byte_test:2, >, 0, 6; биты потока :set,ATR.dns.query.has_answers;тип класса: разное-активность;sid:5563;версия:1;)

Любые полномочия в пакете запроса:

alert udp $HOME_NET any -> any 53 (msg:"ATR IN_DEVELOPMENT DNS Query Packet with Authorities (udp)"; byte_test:2, !&, 32768, 2; byte_test:2 , >, 0, 8; потоковые биты: набор, ATR.dns.query.has_authorities; тип класса: разное-активность; sid: 5564; версия: 1;)

alert tcp $HOME_NET any -> any 53 (msg:"ATR IN_DEVELOPMENT DNS Query Packet with Authorities (tcp)"; byte_test:2, !&, 32768, 2; byte_test:2, >, 0, 8; flowbits:set, ATR.dns.query.has_authorities; тип класса: разное-активность; sid: 5565; ред.: 1;)

alert dns $HOME_NET any -> any 53 (msg:"ATR IN_DEVELOPMENT DNS Query Packet with Authorities"; dns.opcode:0; byte_test:2, !&, 32768, 2; byte_test:2, >, 0, 8; биты потока :set,ATR.

Т.е. не по беспроводной сети Wi-Fi. Это убережет Вас от многих неприятностей.

Т.е. не по беспроводной сети Wi-Fi. Это убережет Вас от многих неприятностей. com

com dns.response.has_multiple_questions; тип класса: разное-активность; sid: 5558; версия: 1;)

alert tcp $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Response Packet with Multiple Questions (tcp)"; byte_test:2, &, 32768, 2; byte_test:2, >, 1, 4; flowbits:set, ATR.dns.response.has_multiple_questions; тип класса: разное-активность; sid: 5559; рев: 1;)

alert dns $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT Ответный пакет DNS с несколькими вопросами"; dns.opcode:0; byte_test:2, &, 32768, 2; byte_test:2, >, 1, 4; биты потока :set,ATR.dns.response.has_multiple_questions; тип класса: разное-активность; sid: 5560; версия: 1;)

dns.response.has_multiple_questions; тип класса: разное-активность; sid: 5558; версия: 1;)

alert tcp $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Response Packet with Multiple Questions (tcp)"; byte_test:2, &, 32768, 2; byte_test:2, >, 1, 4; flowbits:set, ATR.dns.response.has_multiple_questions; тип класса: разное-активность; sid: 5559; рев: 1;)

alert dns $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT Ответный пакет DNS с несколькими вопросами"; dns.opcode:0; byte_test:2, &, 32768, 2; byte_test:2, >, 1, 4; биты потока :set,ATR.dns.response.has_multiple_questions; тип класса: разное-активность; sid: 5560; версия: 1;)

dns.query.has_answers; тип класса: разное-активность; sid: 5562; версия: 1;)

alert dns $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Query Packet with Answers"; dns.opcode:0; byte_test:2, !&, 32768, 2; byte_test:2, >, 0, 6; биты потока :set,ATR.dns.query.has_answers;тип класса: разное-активность;sid:5563;версия:1;)

dns.query.has_answers; тип класса: разное-активность; sid: 5562; версия: 1;)

alert dns $HOME_NET any -> any 53 (msg: "ATR IN_DEVELOPMENT DNS Query Packet with Answers"; dns.opcode:0; byte_test:2, !&, 32768, 2; byte_test:2, >, 0, 6; биты потока :set,ATR.dns.query.has_answers;тип класса: разное-активность;sid:5563;версия:1;)